для чего нужен адрес электронной почты мошенникам

Как мошенники обретают доступ к аккаунтам пользователей

Если взять в качестве примера аккаунт на Яндексе или Майл ру, то учетная запись здесь состоит из адреса электронной почты и пароля к ней.

На некоторых сайтах в аккаунте, кроме e-mail и пароля, может присутствовать логин – то имя, которое придумает себе пользователь для входа на сайт.

Любой посетитель после регистрации (то есть, авторизации) на каком-либо сайте получает доступ к своему аккаунту.

Если к аккаунту пользователя получает доступ мошенник, он обретает все те же возможности. Как правило, интерес мошенников вызывают те ресурсы интернета, где вращаются деньги. Причем, закон прост: чем больше денег, тем выше интерес мошенника. Хотя, если честно, то они не брезгуют и копеечными счетами, делая ставку на количество взломанных аккаунтов.

Как эти «темные личности» получают доступ к аккаунтам пользователей?

Оказывается, зачастую сам пользователь принимает в этом непосредственное участие.

Начинается все с того, что на его электронный адрес приходит письмо с требованием срочной авторизации (то есть, войти на сайт под своим логином и паролем). Но для того чтобы авторизоваться, необходимо пройти на сайт при помощи приведенной в письме ссылки. Объяснение может быть самым банальным, например, в системе произошел сбой, или все аккаунты были заблокированы из-за атаки хакеров. Естественно, отправителем данного электронного сообщения будет администрация вашего любимого сервиса. Но это на самом деле совсем не так, письмо отправлено мошенниками, единственная цель которых заключается в том, чтобы узнать имя и пароль от вашего аккаунта.

Если Вы переходите по ссылке, то попадаете на фишинговый, то есть, поддельный, сайт, который находится полностью под контролем мошенников. Отличить поддельный сайт от настоящего бывает не так-то просто. Вам останется только авторизоваться здесь, чтобы вся конфиденциальная информация для доступа к вашему аккаунту попала прямо в лапы мошенников.

Для каких целей преступники будут использовать Ваш аккаунт пока неизвестно, но если это счет в какой-либо платежной системе, можете забыть о том, что у Вас там когда-то были деньги. Еще повезет, если мошенники не наберут кредитов на ваше имя, выплачивать которые придется лично Вам. Доказать свою правоту Вы вряд ли сможете, ведь преступники будут заходить на сайт под вашим именем и с вашими паролями.

Что же представляет собой фишинговый сайт и как он создается?

Фишинговый сайт должен создавать иллюзию настоящего, чтобы ни у кого не могло возникнуть никаких сомнений в подлинности.

Технически это выполняется очень легко, страница с авторизацией (там, где вводится логин, e-mail и пароль) копируется с настоящего ресурса в формате HTML и вставляется в созданный на одном из бесплатных хостингов сайт. Осталось только добавить скрипты, то есть команды, которые будут перенаправлять данные, необходимые для авторизации, на сайт преступников. Ну а для того, чтобы особых подозрений у пользователей не возникало, на этой же странице размещаются ссылки для перехода на настоящий сайт.

Кстати, не только платежные системы интересуют злоумышленников, но и другие ресурсы, например, почтовые ящики. Чужой почтовый ящик можно использовать для рассылок со спамом в Интернете, которые являются хоть и разновидностью теневого бизнеса, зато приносят немалый доход.

Как уберечь доступ к аккаунту от мошенников?

Необходимо соблюдать ряд простых правил.

Со временем компьютерные технологии станут более безопасными, потому мошенникам все сложнее будет получить доступ к чьим-то аккаунтам. А пока «на бога надейся, но и сам не плошай», внимательность – лучшая защита, будьте бдительны!

P.S. По интернет-грамотности можно еще прочитать:

Выплаты от соцслужбы и скидки от брендов: как мошенники обманывают по электронной почте

Около 8% всех электронных писем в мире содержат опасные ссылки.

Мошенники отправляют вирусные программы под видом документов или же предлагают перейти на сторонний сайт, где выманивают деньги или воруют персональные данные. Специалисты по безопасности называют такие способы обмана «офисным фишингом»: офисные работники пользуются электронной почтой наиболее активно.

Некоторые способы обмана уже стали классическими — мошенники с успехом используют их годами. Вот что они делают.

Обещают социальные выплаты

Схема развода. Пользователю приходит письмо примерно такого содержания: «Вам положены деньги от государства! Перейдите по ссылке, чтобы узнать подробности».

Мошенники рассылают письма всем подряд, поэтому уверяют, что выплаты положены каждому россиянину — чтобы получатель точно заинтересовался. Дизайн сайта, на который ведет вредоносная ссылка, делают похожим на официальный ресурс или какое-нибудь известное СМИ.

На сайте пишут, что компенсация действительно положена, но, чтобы получить деньги, надо оплатить комиссию за перевод — 100—300 рублей. Жертва переводит комиссию, но никаких выплат потом не получает.

Как защититься. Перепроверять информацию на официальных сайтах органов власти. Вот настоящие сайты ведомств:

Предлагают вознаграждение за участие в опросе

Схема развода. В письме предлагают перейти по ссылке и поучаствовать в опросе за вознаграждение. Вопросы совершенно простые: есть ли у вас автомобиль, пользуетесь ли вы банковской картой.

Чтобы вызвать доверие у жертвы, сайты часто ссылаются на известные бренды. Например, сообщают, что проводят исследование для крупного банка или автомобильной компании. После этого пишут, что респонденту положена награда, но необходимо сделать «закрепительный платеж» — 100—300 рублей. Никаких выплат после этого жертва не получит.

Другой вариант развода — лотерея или конкурс. В письме пишут, что человеку положен бесплатный лотерейный билет, проверить его можно на сайте, — и прилагают ссылку. Билет оказывается выигрышным, но получить деньги можно только после перевода комиссии или закрепительного платежа.

Как защититься. Помнить, что, если предложение выглядит слишком заманчиво, скорее всего, это обман: просто так деньги не раздают даже социологи. Если в письме указано название крупной компании или государственной организации, стоит проверить на официальном сайте, действительно ли проводится такое исследование или конкурс.

Пишут по рабочим вопросам

Схема развода. На корпоративную почту приходит письмо с коммерческим предложением или счетом на оплату. Во вложении может быть документ «Ворд», «Эксель» или PDF.

На самом деле это не документ, а программа-шифровальщик. Когда пользователь откроет вложение, вирус заблокирует компьютер и потребует выкуп, чтобы все заработало.

Как защититься. Часто подобные письма содержат ошибки и неточности, например подпись в тексте не совпадает с адресом отправителя. Могут быть и другие подозрительные признаки, например сообщение отправлено в нерабочее время.

Если вы не ждете документов от контрагентов или партнеров, то лучше не открывать вложения. Если знакомы с отправителем — свяжитесь и спросите, действительно ли он отправлял письмо. Установите антивирус: он не даст запуститься вредоносной программе.

Предлагают пройти аттестацию

Схема развода. Сотруднику крупной компании приходит письмо с призывом пройти аттестацию. Во многих организациях такие аттестации в порядке вещей, от их результатов зависит повышение зарплаты.

Жертва переходит по ссылке на сайт с формой, куда надо ввести адрес корпоративной почты, а также имя пользователя и пароль. В некоторых случаях мошенники отдельно подчеркивают, что почта должна быть рабочей.

После нажатия кнопки Sign in или Appraisal — «Войти» или «Аттестация» — введенные данные отправятся злоумышленникам. В итоге хакеры получат доступ не только к переписке жертвы, но и к внутренним документам компании.

Как защититься. Не вводить логин и пароль от почты на сторонних сайтах. Уточнять в отделе кадров компании, действительно ли проводится аттестация. Посещать тренинги по корпоративной безопасности, которые организует работодатель.

Предлагают скидки

Схема развода. На почту приходит письмо с предложением купить какой-то товар с большой скидкой. Часто подобные письма мошенники рассылают перед громкими событиями: спортивными чемпионатами, распродажами в Черную пятницу, а также в сезон отпусков, когда растет спрос на билеты и гостиницы.

Обычно такие письма красиво оформлены и повторяют дизайн известных брендов. Главная цель — заманить пользователя на сайт-подделку и убедить совершить покупку. Деньги мошенники получат, но товар не доставят.

Как защититься. Обращать внимание на адрес сайта. Он может незначительно отличаться от оригинала: например, вместо airbnb.com мошенники подсунут airdnb.com. Если скидку предлагает незнакомый сервис, лучше посмотреть отзывы о нем в интернете.

Почему мошенники по-прежнему используют электронную почту

Во-вторых, мошенники используют методы социальной инженерии, чтобы усыпить бдительность жертвы: копируют стиль крупных компаний, добавляют логотипы брендов, предлагают товары с огромной скидкой. А еще торопят: перейти по ссылке, ввести данные банковской карты или данные от аккаунта нужно здесь и сейчас.

В коронавирусную эпоху таких рассылок стало больше: люди в целом стали активнее в интернете, в том числе и мошенники.

Да приходили!

Деле в другом!Почему такие сайты работают вообще?Если о них знают правоохранительные органы,почему не блокируют?

Нужно как Скотт Пилигрим реагировать.

Видеоцитата:

https://youtu.be/z8Ltrr-3Xso

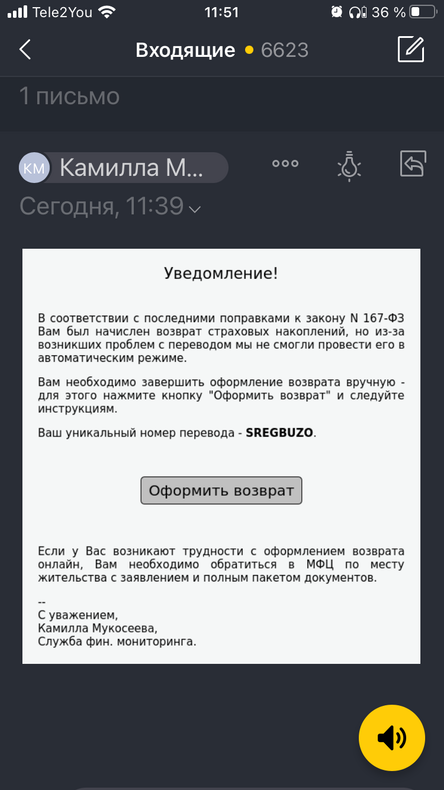

пришло уведомление от неизвестного адресата о возврате страховых накоплений. Якобы их не смогли отправить автоматически, и мне предлагают сделать это, перейдя по ссылке из письма)))). Письмо отправлено с частного ящика и подписано «Служба финансового мониторинга». То есть письмо из ниоткуда с обещанием денег)))

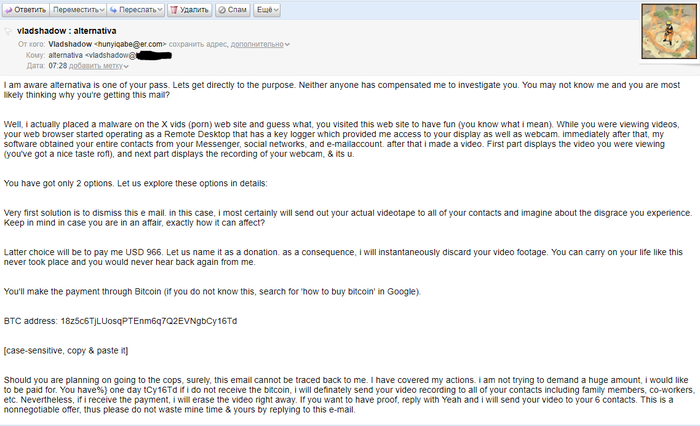

мне на почту пришло такое сообщение, с темой письма «у вас задолженность» весь текст на английском. странно то, что отправитель был с такой же почтой, как у меня.

ниже текст

Привет!

К сожалению, для вас есть плохие новости.

Около нескольких месяцев назад я получил доступ к вашим устройствам, которые вы использовали для работы в Интернете.

Впоследствии я продолжил отслеживать вашу активность в Интернете.

Ниже представлена последовательность прошлых событий:

в прошлом я покупал у хакеров доступ к многочисленным учетным записям электронной почты (сегодня это очень простая задача, которую можно выполнить в Интернете).

Очевидно, я без труда вошел в вашу учетную запись электронной почты.

Ниже приведен список вещей, о которых вам не нужно беспокоиться:

> Что я не получу переведенные вами деньги.

— Не волнуйтесь, я все еще могу отслеживать его после успешного завершения транзакции, потому что я все еще отслеживаю все ваши действия (мой троянский вирус включает опцию удаленного управления, как и TeamViewer).

> Что я по-прежнему сделаю ваши видео общедоступными после завершения вашего денежного перевода.

— Поверьте, мне бессмысленно усложнять вашу жизнь. Если бы я действительно хотел, чтобы это произошло, это случилось бы давным-давно!

Все будет осуществляться по справедливости!

Немного о мошенничестве с электронной почтой!

Добрый вечер пикабушники.

Уже был пост про то что хакеры выкладывали базу имейлов в открытый доступ.

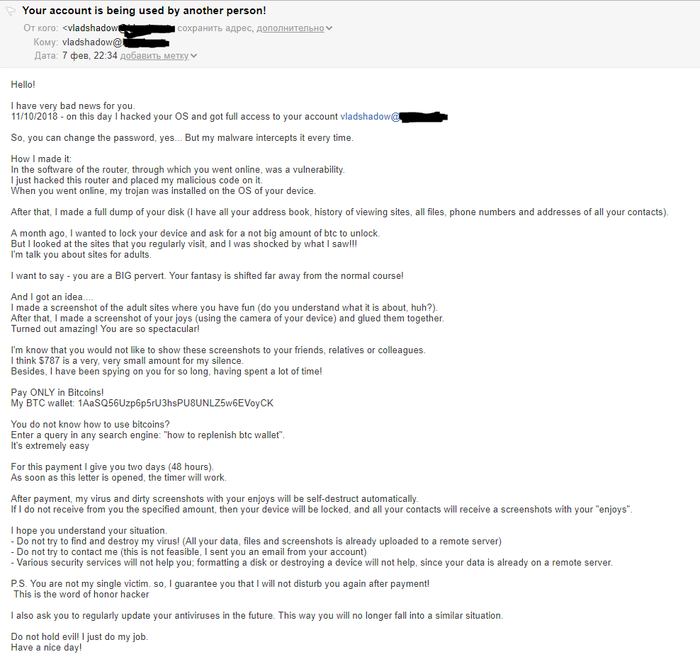

Пару дней назад я получил на почту письмо, от самого себя, о том что мой аккаунт использовал другой человек.

Обычно, когда человек в панике, он может это и сделать.

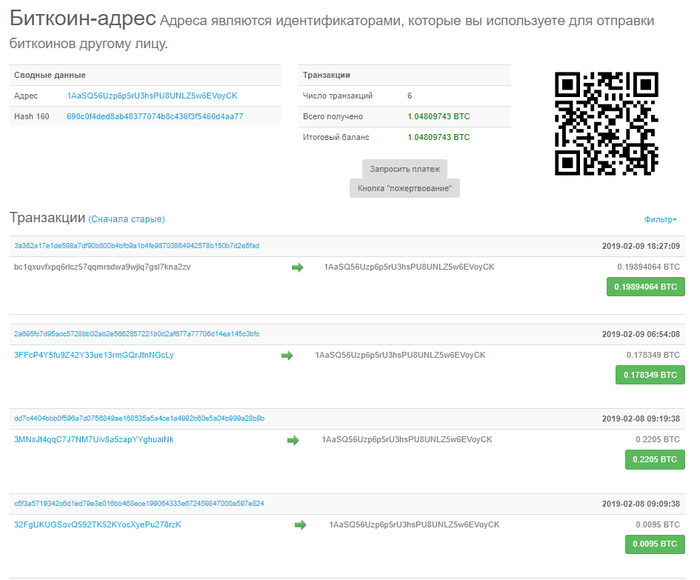

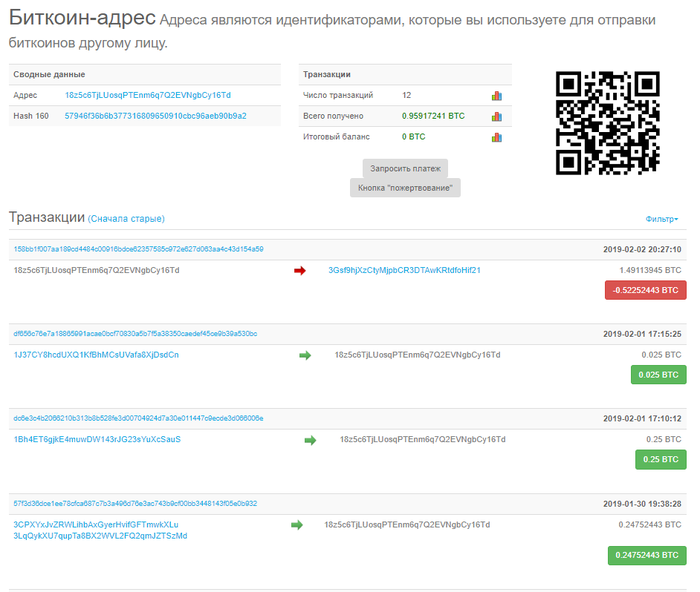

Это видно по получившим на его кошелек платёжных средств.

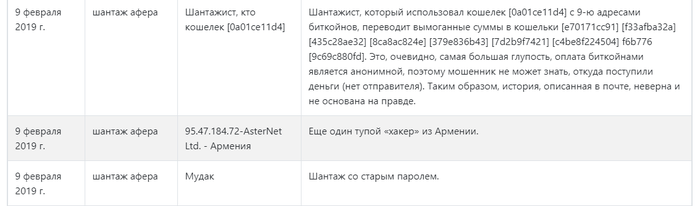

И так, несколько нюансов. Данные спам письма получают много людей. Видя письмо от самого себя в почтовом ящике, человек подвергается панике. Данные письма идут через спуфинг сервера, и письмо адресата можно спокойно замаскировать, получить письмо можно вплоть от самого президента любой страны. В следующем письме отправитель чуть-чуть лоханулся, и забыл замаскировать свой настоящий имеил адрес.

Так же, он написал часть моего пароля, который был на этой почте 5 лет назад. Какая досада.

Люди введутся, и отправляют оплату на данный кошелёк.

Но есть и те, которые оповещают всех о злых злодияниях.

Будьте внимательны, и не видитесь на уловки недохакеров. Всем спасибо за внимание.

Не нужно бояться таких писем. Их рассылают по спискам утекших адресов с крупных сайтов, например kinkedin, facebook и т.п. Для спокойствия проверьте свой мейл на сайте https://haveibeenpwned.com Если он там есть, то вам просто рассылают однотипные угрозы по списку. Смените пароли везде. Если вас нет на этом сайте, тогда может лучше изоленту приклеить на камеру.

А я вот уже полгода не могу вспомнить, куда закинул веб-камеру. Если бы такой хакер выложил снимки с нее, я бы хоть понял, где она лежит)))

О и мне такое приходило, сначала думал расписать о том что камеры нету и пароль древней почты, который менялся уже уеву тучу раз, а потом подумал и просто кинул в чс. Эх лень.

с 2009го камеры и микрофоны на заглушке синей изолентой, а по трафику пользуюсь ВПН и режимом «инкогнито» т.к. не хочу травмировать психику хакеров))))

Хакеры поднимают ставки. Опубликован прайс-лист на услуги известной группировки российских хакеров

Недавно специалисты компании-разработчика ПО для обеспечения интернет-безопасности Trend Micro опубликовали прайс-лист на услуги российской хакерской группировки Void Balaur. В нем были цены, актуальные на 2020 год. Самой дорогой услугой тогда было предоставление доступа к аккаунту Gmail – 30 тысяч рублей. Неудивительно, ведь это означает доступ и к другим сервисам Google. Самым дешевым в прошлом году был доступ в почту Mail.ru – всего 5 тысяч.

Позднее представители портала Bleeping Computer выяснили, что в начале этого года хакеры заметно подняли цены. Стоимость некоторых услуг выросла в 2-3 раза. Вот некоторые позиции из прайс-листа по состоянию на март 2021 года (в скобках даны цены 2020 года):

— взлом аккаунта Telegram – 150 000 рублей (в 2020-м не было);

— взлом почты Protonmail – 50 000 рублей (в 2020-м не было);

— взлом аккаунта Gmail – 40 000 рублей (30 000);

— взлом корпоративной почты – 30 000 рублей (15 000);

— взлом аккаунта Яндекс – 12000 рублей (8 000).

Это далеко не все услуги, которые предлагают хакеры. Эксперты отмечают, что с марта цены на работу Void Balaur могли еще вырасти.

Что известно про Void Balaur:

— группировка существует с 2015 года;

— реклама ее услуг впервые появилась на русскоязычных форумах Darkmoney, Probiv, Tenec и Dublikat в 2018 году;

— хакеры «патриотичны»: они оформили свои сайт и прайс-лист на русском языке, все цены указаны в рублях;

— за все время работы Void Balaur жертвами группировки стали более 3500 человек из разных стран мира (Россия, США, Канада, Австралия, Индия, ЮАР, почти вся Европа и т. д.), в т. ч. правозащитники, журналисты, министры, экс-глава разведслужбы, члены парламента одной из стран Восточной Европы и кандидаты в президенты;

— эксперты говорят о причастности группировки к атакам на ряд белорусских политиков в сентябре 2020 года;

в 2021 году жертвами хакеров стали члены совета директоров крупной российской корпорации и их родственники.

Кроме взлома аккаунтов (почта, соцсети, мессенджеры и т. д.) группировка занимается фишингом. Они создают сайты, имитирующие сайты бирж криптовалют, и крадут вводимые жертвами данные (логины и пароли) для доступа к их реальным счетам.

Еще одно направление деятельности хакеров – добыча и продажа персональных данных россиян. Начиная с 2019 года они предоставляют паспортные данные, сведения о судимости, кредитные истории, остатки на счетах и банковские выписки, сведения из баз ФНС и ГИБДД и другую официально закрытую от посторонних информацию, с помощью которой мошенники реализуют свои схемы.

И совсем новый пункт в их «ассортименте» – продажа данных, полученных от операторов связи (номера телефонов, записи разговоров и SMS с указанием координат вышки связи, передавшей сигнал с устройства жертвы в сеть). В зависимости от объема и типа информации ее стоимость колеблется от 1 500 до 9 000 рублей. В Trend Micro полагают, что данные получаются одним из следующих способов:

— подкуп сотрудников операторов связи;

— взлом служебных аккаунтов ключевых инженеров и топ-менеджмента телекоммуникационных компаний.

В компании заявляют, что у них имеются доказательства подобных действий со стороны хакеров.

Получается, хакеры не стоят на месте, они постоянно совершенствуются, придумывают новые технологии взлома, а добываемая ими информация помогает мошенникам реализовывать все более изощренные схемы. Но от представителей «темной стороны» не отстают и их противники – разработчики ПО в сфере интернет-безопасности, правоохранительные органы и другие структуры, в цели которых входит в том числе обеспечение безопасности и пресечение преступных действий в тех или иных сферах.

Наша безопасность и сохранность наших денег и имущества зависит в том числе и от нас самих, от того, насколько ответственно мы относимся к действиям, совершаемым в интернете и в «оффлайновой» жизни и насколько оберегаем важную информацию. Помните: за вас об этом никто не позаботится!

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

«Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может»

Далее идет следующее

— Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.