для чего нужна кибератака

Семь шагов кибератаки: от разведки до ущерба

Три года назад, в разгар рождественских каникул 70 млн американцев стали жертвами одной из крупнейших кибератак в истории. Выбрав в качестве мишени корпорацию Target, злоумышленники положили начало новой эре в мире киберпреступности. Эксперты по всему миру констатировали непревзойденный профессионализм исполнителей, искусность и организацию атаки на качественно новом уровне.

Еще десятилетие назад хакеры ломали системы, чтобы прославиться, сделать политическое заявление или просто удовлетворить юношеский максимализм. Сегодня это бизнес, у которого существуют свои стандарты. Индустрия развивается катастрофически быстрыми темпами, зачастую опережая практики, существующие на рынке информационной безопасности.

Чтобы взломать систему любой компании вне зависимости от ее масштабов и сферы деятельности, хакерам нужно лишь реализовать последовательность из семи шагов. Впервые она была описана компанией Lockheed Martin пять лет назад и получила название Cyber Kill Chain.

Первый шаг — разведка

Всё начинается с того, что злоумышленник выбирает компанию-жертву. Эту стадию атаки невозможно отследить и проконтролировать. Хакер проводит исследование, чтобы выяснить, насколько велик куш, а также во сколько ему обойдется атака.

Стоимость атаки напрямую зависит от системы защиты организации. Большинство компаний официально не раскрывают своих поставщиков ИБ-решений, однако иногда информацию можно найти даже в открытых источниках, например на страницах сотрудников компании в социальных сетях. Кропотливый анализ записей, взаимных комментариев и лайков может дать злоумышленнику нужные данные.

Иногда обнаружить необходимую информацию можно в журналистских публикациях, если представитель компании имел неосторожность проговориться. Важно отметить, что самое слабое звено любой системы безопасности — это человек.

Помимо данных о поставщике решений изучение интересов сотрудников в сети дает хакеру информацию, необходимую для подготовки к третьему этапу — составлению «троянского» письма.

Также злоумышленники находятся в постоянном поиске неизвестных уязвимостей в системах корпораций. Уязвимостями «нулевого дня» их называют в случае, когда хакерам удается обнаружить их раньше, чем производителям. Уязвимости могут быть в любом ПО, сервисе, веб-клиенте, а с недавнего времени их постоянно находят в мобильных устройствах, платформах и даже чипах. Так было с чипами Qualcomm, установленными в 900 млн Android-устройств — в них нашли набор уязвимостей, получивших название QuadRooter. Когда в 2016 году была обнаружена уязвимость в системе Windows 10, компании Microsoft понадобилось около трех недель, чтобы изучить проблему, разработать и выпустить обновление. Некоторые уязвимости компании оставляют открытыми годами.

Иногда разведка продолжается и после проникновения хакеров в сеть — так было с американской медицинской страховой компанией Anthem. В 2015 году злоумышленники взломали ее сеть и украли персональные данные, предположительно, 80 млн клиентов. По данным экспертов, хотя об утечке стало известно в феврале 2015 года, хакеры проникли в сеть еще в ноябре 2014 года, оставив там бот, который собирал информацию о внутренних структурах компании.

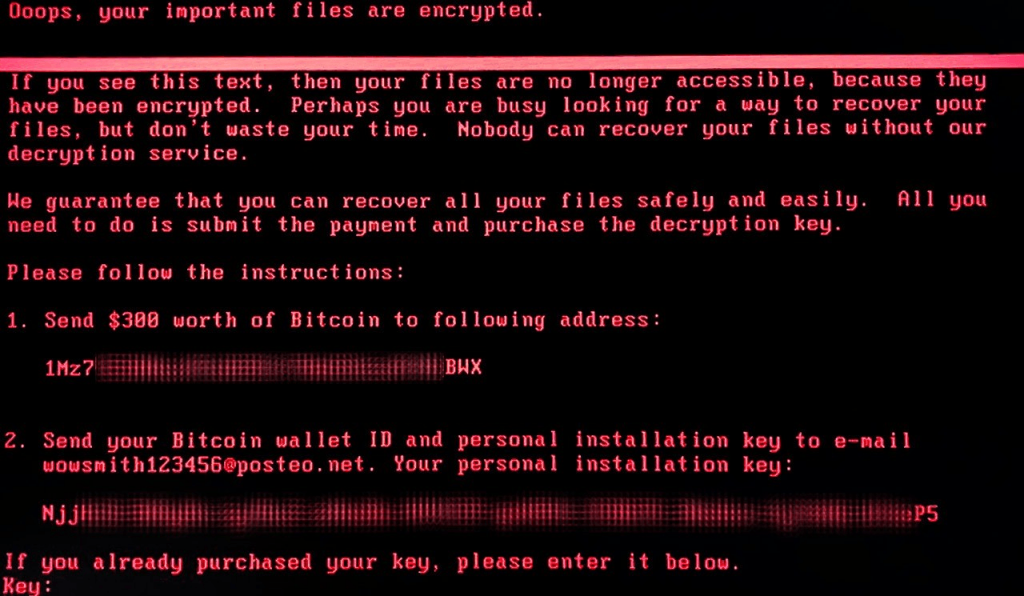

Второй шаг — выбор оружия

На следующем этапе преступник занимается разработкой или выбором инструментов для атаки. Раньше хакерам необходимо было обладать огромными знаниями, чтобы написать зловред, внедрить его и украсть данные. Сейчас же можно зайти в даркнет и найти все, что необходимо: Exploit kit, готовый ботнет, утилиты для модификации зловредов, модули шифрования, панель управления. Теперь человек без специальных навыков может воспользоваться услугами посредников — в киберпреступной индустрии давно состоялось разделение труда. Существует явление Вымогательство-Как-Услуга (Ransomware as a service), когда разработка вовсе не требуется. Стоимость инструментов начинается от нескольких сотен долларов за простые утилиты и до миллиона за exploite «нулевого дня». Например, недавно был обнаружен Cerber — крупнейшая франшиза Ransomware-as-a-service. Напомню, что ransomware представляет собой зловред, который попадает на компьютер жертвы и шифрует или блокирует на нем все файлы и данные, предлагая заплатить выкуп за дешифровку. Cerber позволяет любым пользователям, не владеющим технологиями, запускать собственные независимые вымогательские атаки. Для организации атак они получают группу выделенных командных серверов (С&С) и комплексный, удобный в использовании интерфейс управления, переведенный на 12 языков мира. Не правда ли, напоминает обычную SaaS-платформу для продаж или клиентского менеджмента?

На сегодняшний день Cerber запустил по всему миру более 160 активных кампаний с общим ежегодным прогнозируемым доходом около 2,3 млн долларов. Каждый день в среднем запускаются 8 новых кампаний, например, в июле 2016 исследователи обнаружили около 150 000 жертв в 201 стране и регионе.

Еще несколько лет назад для разработки технологии взлома требовалось тщательно изучать продукты и искать уязвимости. Сегодня и с этим проще. Хакеры подписаны на обновления софта, и они получают патчи с исправлением уязвимости в числе первых. Злоумышленники делают реверс-инжиниринг, декомпилируют, узнают, где была обнаружена проблема, исследуют брешь и создают эксплойт непосредственно на нее. Либо они используют уже известный эксплойт, возможно с некоторыми модификациями. Среди наиболее известных эксплойт-китов (то есть наборов эксплойтов) — Black Hole (самый распространенный), Angler, Nuclear, Neutrino и т. д.

Зачастую частные и корпоративные пользователи обновляют софт с существенной задержкой, и у злоумышленника всегда есть время для атаки. В этом случае они избавлены от самой тяжелой работы — поиска уязвимости.

Вероятно, существуют хакеры-одиночки, но то, от чего сегодня страдают компании и рядовые пользователи, — это масштабные атаки, проводимые организованной группой. Преступникам нет необходимости быть вместе в одном помещении, как правило, они работают удаленно.

Третий шаг — доставка

На третьем этапе зловред доставляется в сеть организации. Это чаще всего происходит через зараженные письма, которые открывают сами сотрудники.

Узнав, в каком банке обслуживаются сотрудники, какие задачи они регулярно решают, какие СМИ читают и так далее, злоумышленник может составить письмо со зловредом внутри настолько искусно, что даже подготовленный сотрудник откроет его в полной уверенности, что оно адресовано именно ему. Например, письмо может быть замаскировано под сообщение от банка, в котором обслуживается сотрудник, или от отеля, в котором он отдыхал.

Письма могут прийти и сразу всему отделу. В европейском банке был случай, когда одно и то же письмо с «уведомлением о вызове в суд» получили несколько сотрудников финансового отдела. Один из них письмо открыл – атака удалась. Еще один случай, произошедший уже в другом банке: на почту генерального директора пришло письмо с резюме. Оно было составлено настолько правдоподобно, что тот переслал его в HR-отдел. По счастливому стечению обстоятельств в этот момент мы как раз проводили тестирование наших решений, и атаку удалось предотвратить.

Такие письма, как правило, содержат вложение – либо документ, либо архив. Часто используются исполняемые скрипты в архивах. Другой способ доставить зловред – с помощью письма заставить пользователя кликнуть на ссылку. В письме непосредственно нет вложения, но при переходе по ссылке человек оказывается на странице с вредоносом.

В совсем уж исключительных случаях, которые в кино и сериалах мы видим чаще, чем в жизни: зловред проникает в систему организации через физический носитель — злоумышленник подбрасывает «опасную» флешку сотруднику, и рано или поздно тот сам подключает ее к корпоративному компьютеру.

Четвертый шаг — взлом

Взлом — самый короткий этап. Пользователь открывает письмо (или скачивает файл), открывает документ, тем самым активируя вредоносную программу, и злоумышленник получает контроль над зараженной машиной. Его цель на этом этапе — избежать обнаружения и скачать оставшиеся модули. Интересный случай был с группой Buhtrap, которая в 2014– 2015 годах совершала атаки на клиентов российских банков, а потом крала деньги и из самих банков посредством фишинговых писем. В письмах содержался Word-файл, при открытии которого на компьютер попадал Buthrap — уникальный зловред, сочетающий в себе функции шпионажа, сбора данных и доставки других вредоносных программ на зараженную машину.

В подавляющем большинстве случаев получателю письма нужно что-то сделать, чтобы взлом состоялся: открыть документ, иногда даже разрешить макросы в нем, перейти по ссылке. Однако в нашей практике были атаки, для реализации которых даже не требовалось открывать письмо, поскольку уязвимость была в клиенте почты в модуле предварительного просмотра.

В некоторых случаях без взлома можно обойтись. Несколько лет назад мы зарегистрировали атаку, которая началась с запуска генератора ключей для легитимной программы. Пользователь не хотел платить за нее, сам нашел, скачал, запустил утилиту для активации. Вместе с незаконной активацией он получил вирус. Это очень распространенный вектор атаки, множество подобных «таблеток» содержат трояны или другие вредоносы.

Пятый шаг — установка и развертывание зловреда

Следующий этап — это установка и развертывание зловреда. Компьютер уже находится под контролем хакера, который копирует другие модули, создает постоянное присутствие. Интересно, что дополнительные части могут маскироваться во вполне легитимные файлы, например картинки или видео, которые будут скачиваться с рядовых источников. Для системного администратора отличить такую передачу от повседневной активности пользователя очень сложно.

Шестой шаг — полный контроль и управление

Зараженные машины под полным контролем хакера: злоумышленник может отправлять команды, присылать новые модули для атаки. Он получает информацию о том, что это за компьютер, какое ПО на нем установлено, определяется с дальнейшими шагами атаки: будет это хищение данных, заражение других компьютеров в сети, перехват доступа к интернет-банку или промышленным системам и так далее. На самом деле дальнейшие действия ограничиваются исключительно фантазией и целями злоумышленника, а незримое «присутствие» длится месяцами.

Седьмой шаг — ущерб

На финальном этапе хакер переходит к достижению своих целей — начинает шантажировать пользователя, скачивает нужные ему данные, переводит деньги.

В качестве примера того, как злоумышленники могут получить контроль над всей сетью, подходит еще один случай из нашей практики. Жертвой стала организация, которая продает медицинское оборудование. После того как сотрудник «впустил» зловред на компьютер, тот собрал информацию об устройстве, скачал и установил дополнительные модули. Модули были спрятаны в фотографиях, размещенных на легальном сайте. Один из этих модулей заставил ноутбук работать медленно. С помощью Remote Desktop (удаленный рабочий стол) к компьютеру подключился системный администратор из головного офиса, чтобы выяснить, в чем дело. Злоумышленник получил имя пользователя админа и hash его пароля. Используя атаку PassTheHash, злоумышленник смог самостоятельно получить доступ к компьютерам сети, которая, к слову, не была защищена от атак изнутри, и распространить на них зловред. Сотни компьютеров были заражены и превращены в ботнет из подконтрольных хакеру компьютеров-зомби.

Создание ботнета — часто используемый сценарий в масштабных DDoS-атаках. Опасность заражения ботами состоит в том, что они могут годами находиться в сети, не проявляя никакой активности, и об их существовании даже не подозревают ИТ-службы компании. Обнаружить себя они могут, если командный центр даст им команду отправки запроса на какой либо сервер и службы безопасности обнаружат подозрительный исходящий трафик. В этот момент бот может участвовать в DDoS-атаке или сливать своим хозяевам внутренние данные компании, которые он собирал все это время.

В других случаях цель хакеров — контроль сети и управление ею, как это было в атаках на украинские электростанции. Тогда в результате атаки в декабре 2015-го более миллиона жителей Ивано-Франковской области остались без электричества.

Наиболее растущей разновидностью зловредов является вымогательское ПО. Если шантажистам удалось проникнуть в сеть компании, перед руководством встает серьезная проблема: с одной стороны, есть соблазн заплатить и отделаться от преступников поскорее. С другой стороны, если компания идет на условия шантажистов, она косвенно поощряет киберпреступников к такому виду атак.

Важно отметить, что не в каждой атаке присутствуют все семь этапов. И, напротив, в некоторых случаях какие-либо этапы могут повторяться по многу раз. В настоящее время наиболее эффективным методом борьбы с угрозами является многоуровневая защита, способная остановить атаку на разных этапах. Также обязательным условием безопасности данных компании является использование легального ПО.

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.

Узнайте все о кибератаках и способах борьбы с ними

Что такое кибератака?

Кибератакой называется преднамеренная эксплуатация компьютерных систем и сетей с использованием вредоносного программного обеспечения (вредоносного ПО) для раскрытия данных или выведения систем из строя. Кибератаки используются киберпреступниками, в том числе для кражи информации, мошенничества и вымогательства с помощью специальных программ.

Распространенные типы кибератак

Программа-вымогатель является разновидностью вредоносного ПО, используемого для шантажа жертв угрозой публикации конфиденциальной информации или блокировки пользователей до тех пор, пока вымогателю не заплатят деньги — зачастую в криптовалюте, например биткойнах. По оценкам IBM, в 2017 году из-за атак программ-вымогателей компании во всем мире потеряли более USD 8 млрд. долларов.⁽¹⁾

Фишинг обычно использует сообщения электронной почты якобы от заслуживающего доверия или надежного источника. Ничего не подозревающие пользователи открывают сообщение электронной почты и следуют приведенным в нем инструкциям, например предоставляют защищенную информацию или загружают вредоносное ПО.

Атаки типа Человек в середине используются для получения доступа и кражи данных при взаимодействии двух участников, например когда пользователь работает через открытую сеть Wi-Fi.

Атаки типа Отказ в обслуживании(DoS) нацелены на то, чтобы система «захлебнулась» трафиком и стала недееспособной, истратив все ресурсы и пропускную способность.

Инъекция SQL использует язык структурированных запросов. Эти атаки устанавливают вредоносное ПО на серверах и раскрывают защищенную информацию, отправляя запросы серверу.

Атака нулевого дня устанавливает вредоносное ПО с использованием уязвимостей, о которых не знают разработчики или пользователи ПО или систем. Она называется атакой «нулевого дня», так как у разработчиков не было времени устранить уязвимость.⁽²⁾

Ресурсы

Переживет ли ваш бизнес цифровую трансформацию?

IDC объясняет, почему цифровая трансформация повышает уязвимость к кибератакам и как с этим бороться, обеспечивая устойчивость к атакам.

Почему кибератаки являются серьезной проблемой?

Компании несут огромные издержки от кибератак и их последствий. Согласно Исследованию ущерба от утечки данных в 2018 году (Ponemon Institute), в среднем совокупные издержки от утечки данных составили USD 3,86 млн. долларов.⁽⁴⁾

Это не мелочь. Кроме того, кибератаки могут.

Предотвращение кибератак позволило бы организациям сэкономить много денег и избежать проблем, однако на практике такой подход не всегда оправдан. IBM с уверенностью заявляет, что атаки — это всего лишь вопрос времени.⁽⁵⁾ Бывший CEO Cisco Джон Чамберс сказал: «Существует две категории компаний: те, которые уже были взломаны, и те, которые пока не знают об этом.» ⁽²⁾

Это мнение подтверждается цифрами. В 2017 году число инцидентов с кибербезопасностью удвоилось,⁽⁶⁾ а в тех инцидентах, которые были преданы гласности, речь идет об утечке более 2,9 млрд. записей.⁽¹⁾

Ponemon Institute: исследование ущерба от утечки данных в 2018 году. Необходимо хорошо понимать, какие последствия может повлечь за собой утечка данных.

Последнее исследование Ponemon Institute, охватывающее 477 организаций по всему миру, содержит подробные сведения об ущербе и последствиях утечки данных в различных отраслях и странах.

Основные характеристики эффективного реагирования на кибератаки

С учетом высокой вероятности (а скорее — неизбежности) кибератак организациям нужно позаботиться о реагировании не меньше, чем о предотвращении. Аналитики из IDC отмечают, что «по мере внедрения новых технологий компании должны менять свои стратегии защиты. Эти стратегии должны включать более надежные и разнообразные механизмы защиты, но наряду с этим они должны предусматривать пути быстрого восстановления в случае возникновения утечки или инцидента».

Для обеспечения превентивной защиты и быстрого восстановления в организациях используется подход, именуемый устойчивостью к киберугрозам.

Обеспечение устойчивости к киберугрозам включает в себя защиту данных, аварийное восстановление, обеспечение непрерывной работы бизнеса и средства обеспечения отказоустойчивости. Эти приемы используются в сочетании с передовыми технологиями оценки рисков, защиты приложений и данных и быстрого восстановления во время и после кибератаки. Опираясь на данные IDC, компания IBM определила жизненный цикл обеспечения устойчивости к угрозам из пяти этапов:

Выявление рисков и уязвимостей — динамический анализ (DAST), статический анализ (SAST) и тестирование открытого исходного кода помогают выявить наиболее важные бизнес-приложения и связанные с ними риски. Возможные последствия простоя бизнеса оцениваются с учетом готовности компании к аварийному восстановлению и обеспечению непрерывной работы бизнеса.

Защита приложений и данных — основной задачей является обеспечение безопасности приложений и данных от атак. Отключение от сети, то есть физическое сепарирование данных для обеспечения отказоустойчивости, является эффективным способом защиты резервных копий от заражения, в частности вредоносным ПО, которое может быстро распространяться и заражать подключенные системы.

Обнаружение повреждения данных и аномалий конфигурации — организациям нужны автоматизированные средства тестирования для обнаружения изменений в данных и системных файлах конфигурации без отключения бизнес-систем.

Реагирование на изменения конфигурации и данных — все несанкционированные изменения конфигурации и данных необходимо быстро нейтрализовать. Технологии составления сводной панели предоставляют полную информацию об имеющихся уязвимостях в режиме реального времени и позволяют быстро, а иногда — превентивно, их устранять.

Восстановление доступа к наиболее важным приложениям и данным — в случае атаки следует быстро восстановить наиболее важные приложения и данные (из отключенной резервной копии). Технологии автоматизации и управления используют предопределенные процедуры для восстановления целых бизнес-процессов, приложений, баз данных или отдельных систем одним щелчком мыши.

Ресурсы

IDC: Пять ключевых технологий обеспечения киберустойчивости

В этой стратегии обеспечения киберустойчивости рассмотрено, почему цифровая трансформация делает бесполезными традиционные средства защиты. Узнайте о способах и технологиях, позволяющих понизить риск и обеспечить возможность восстановления контролируемым, измеряемым образом.

Примеры внедрения

Посмотрите учебный ролик о защите данных

Узнайте о том, какие услуги помогут защитить наиболее ценные активы компании.

Посмотрите учебный ролик об аварийном восстановлении

Произошел сбой системы. Верните ее в строй за считанные минуты — а может быть, секунды.

Посмотрите учебный ролик о непрерывности и устойчивости бизнеса

Сумейте выстоять в случае человеческой ошибки, атаки вируса и других угроз.

Блоги

ITBizAdvisor

Ознакомьтесь с последними результатами анализа и выводами ведущих экспертов и лидеров в области непрерывности и устойчивости бизнеса.