кампусная сеть что это

Campus Area Network

Кампусные виды сетей получили широкое распространение в Соединенных Штатах Америки. Кампусные сети преимущественно развиты в колледжах и университетах. Зачастую они объединяют разнообразные здания, в том числе административные здания, учебные корпуса, библиотеки, общежития, гимназии и другие сооружения, такие как конференц-центры, технологические центры и прочие учебные заведения.

Ссылки

Полезное

Смотреть что такое «Campus Area Network» в других словарях:

Campus area network — A campus area network (CAN) is a computer network made up of an interconnection of local area networks (LANs) within a limited geographical area. It can be considered one form of a metropolitan area network, specific to an academic setting.In the … Wikipedia

Campus Area Network — Ein City Area Network (CAN) ist Telekommunikationsnetz, das öffentliche Wege einschließt. Ein CAN hat eine Ausdehnung bis zu 5km. Es wird häufig verwendet um mehrere LANs zu vernetzen. Ein typisches Beispiel ist die Vernetzung von Filialen, die… … Deutsch Wikipedia

Campus Antiwar Network — The Campus Antiwar Network (CAN) describes itself as an independent, democratic, grassroots network of students opposing the occupation of Iraq and military recruiters in our schools. It was founded prior to the 2003 invasion of Iraq, and claims… … Wikipedia

Wide area network — (WAN) is a computer network that covers a broad area (i.e., any network whose communications links cross metropolitan, regional, or national boundaries cite book last =Groth first = David authorlink = coauthors = Toby Skandier title = Network+… … Wikipedia

City Area Network — Ein City Area Network (CAN) ist ein Telekommunikationsnetz, das öffentliche Wege einschließt. Ein CAN hat eine Ausdehnung bis zu 5km. Es wird häufig verwendet, um mehrere LANs zu vernetzen. Ein typisches Beispiel ist die Vernetzung von Filialen,… … Deutsch Wikipedia

Corporate area network — Much like a campus area network, a corporate area network serves to connect buildings. An example of such a network is Googleplex. In most cases it is more economical to connect multiple buildings together wirelessly than it is to lay cable… … Wikipedia

Metropolitan area network — Computer network types by geographical scope Body (BAN) Personal (PAN) Near me (NAN) Local (LAN) Home (HAN) Storage (SAN) Campus (CAN) Backbone Metropolitan (MAN) Wide (WAN) Internet Interplanetary Internet … Wikipedia

Local area network — LAN redirects here. For other uses, see LAN (disambiguation). Computer network types by geographical scope Body (BAN) Personal (PAN) Near me (NAN) Local (LAN) Home (HAN) Storage (SAN) Campus (CAN) Backbone Metropolitan (MAN) … Wikipedia

Storage area network — Not to be confused with Network attached storage. Computer network types by geographical scope Body (BAN) Personal (PAN) Near me (NAN) Local (LAN) Home (HAN) Storage (SAN) Campus (CAN) Backbone Metropolitan (MAN) Wide (WAN) … Wikipedia

Personal area network — Computer network types by geographical scope Body (BAN) Personal (PAN) Near me (NAN) Local (LAN) Home (HAN) Storage (SAN) Campus (CAN) Backbone Metropolitan (MAN) Wide (WAN) Internet Interplanetary Internet … Wikipedia

CAN Campus Area Network: какие они, типы и для чего нужны эти ограниченные географические сети?

Но это еще не все, ты может также прочтите разницу между шиной CAN и сетями CAN стать настоящим айтишником. Проверить.

Самыми яркими примерами, которые вы можете найти, являются сети построения колледжей, в которых учащиеся принадлежат к определенной локальной сети, а учителя и библиотека являются частью других локальных сетей. Но все эти локальные сети включены в одну сеть университетского городка.

Отсюда следует, что сеть CAN больше, чем LAN, но меньше, чем WAN или глобальная сеть.

Отсюда следует, что в пределах сеть кампуса, ресурсы могут совместно использоваться с меньшими затратами, а информация может передаваться быстрее между различными узлами, составляющими ее.

Примерами этого могут быть кампус колледжа, крупный строительный бизнес, больница, фабрика и административный персонал муниципального государственного образования.

«ОБНОВЛЕНИЕ Вам нужно знать определение сети CAN, но вы не знаете, что это такое? ⭐ ВОЙДИТЕ ЗДЕСЬ ⭐ и узнайте все, что вам нужно знать об этом ✅ »

Для выполнения этой задачи необходимо использовать протокол связи, называемый сетью контроллеров или шиной CAN. Поэтому первое, что вам нужно знать, это что такое автобус в IT.

После этого необходимо включить программное обеспечение, которое будет использовать сеть. В этих программах будет операционная система и прикладное программное обеспечение, которое будет обнаруживать сетевые карты каждого узла, которые будут добавлены в сеть CAN.

Когда вы собрали все эти элементы, вы необходимо будет указать устройства и компьютеры, которые будет использовать конечный пользователь. Здесь подключаются принтеры и другие устройства, которые помогают разобраться в сети.

После этого необходимо будет спроектировать и построить прокси, файловый сервер, почтовый сервер и сервер аутентификации, среди прочего. Как только все это будет установлено, будет удобно включить Модель TCP / IP для подключения узлов к Интернету и выполнения задач.

Если у вас есть какие-либо вопросы, оставляйте их в комментариях, мы свяжемся с вами как можно скорее, и это будет большим подспорьем для большего числа участников сообщества. Je Vous remercie!

Сайт ARNY.RU

Leaf-Spine vs Campus Network Design — рассматриваем архитектуру современной сети, какие есть тенденции, куда всё движется и почему.

Весь материал исключительно в разрезе технологий CISCO. Технологии других вендоров будут отличаться.

Classic Campus Network Design

Вспоминаем CCNA. Центровой для CISCO дизайн это CISCO Enterprise Architecture. Основа этого дизайна модульность. Достигается путём разбиения сети на модули, где каждый модуль выполняет свои функции и предоставляет свои сервисы.

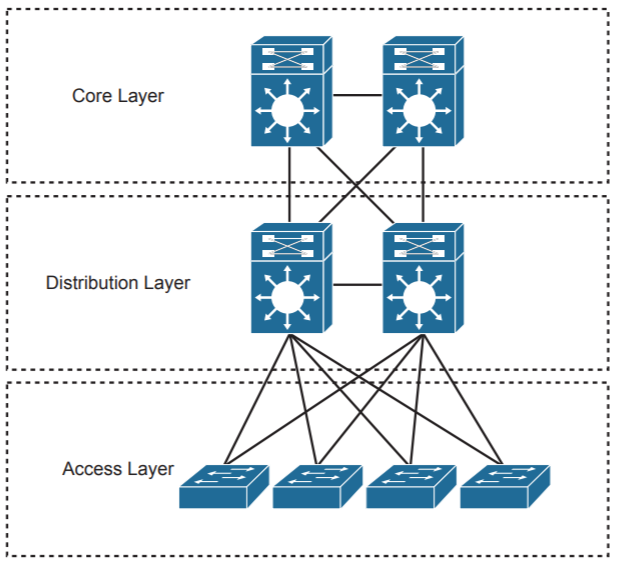

Иерархический дизайн сети (или дизайн кампусной сети) в своём классическом виде, то есть без всяких улучшений, характерен для конца 90х начала 2000х годов. Это один из модулей CISCO Enterprise Architecture:

Известная всем трехуровневая модель. Предназначена она для офисного здания или группы зданий. Модель разбита на уровни, значит те же самые плюсы что и для CISCO Enterprise Architecture в целом. Вроде бы все радости жизни, но это не так, далее будет понятно почему.

Особенности уровней

Быстро пробежимся по особенностям уровней для классического дизайна. Чтобы понимать где именно могут возникнуть узкие места и проблемы.

Access Layer или Network Edge

Служит только для подключения конечных пользователей и их оборудования.

PCs, ноутбуки, принтеры. Не используется для подключения серверов, удалённых сотрудников, VPN-туннелей и WAN-каналов. Для этого есть отдельные модули Enterprise Architecture.

Коммутаторы уровня доступа (классический вариант CISCO 29XX) не соединяются между собой. Почему? Такой линк будет fulltime заблокирован STP, так как корневой мост это один из коммутаторов распределения. Кроме того ACLs и другие сервисы расположены на коммутаторах уровня распределения. Значит весь трафик между коммутаторами доступа по соображениям безопасности и правильного функционирования сети должен проходить через коммутаторы уровня распределения.

На уровне доступа происходит начальная маркировка пакетов для QoS. Также здесь осуществляется контроль подключения устройств с помощью Port Security или продвинутого 802.1X, MAC Authentication Bypass (MAB).

Distribution Layer

Точка агрегации для коммутаторов уровня доступа. Самый нагруженный с точки зрения сервисов и функций уровень.

Через этот уровень проходит граница L2 и L3 сети. В сторону уровня доступа STP, в сторону уровня ядра L3 линки и суммаризация маршрутов. Чтобы такая суммаризация стала возможна, адресное пространство нужно изначально правильно разбить. То есть адресация для группы VLANs на уровне доступа должна быть из одного крупного диапазона адресов, тогда этот диапазон и станет суммарным маршрутом на уровне распределения.

Кроме этого на уровне распределения используются: ACLs как для VLANs, так и в строну ядра, правила обработки очередей QoS. В качестве протокола маршрутизации OSPF, реже проприетарный EIGRP.

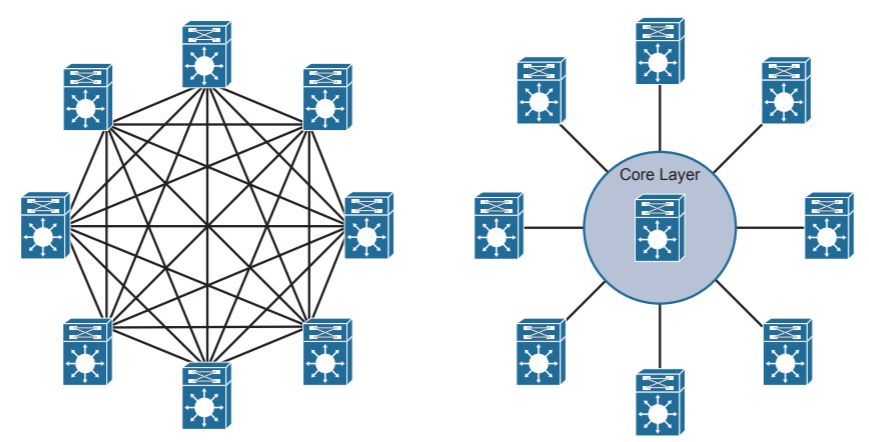

Коммутаторы уровня распределения ставятся исключительно парами для отказоустойчивости и соединяются между собой линком L2 (обычно CISCO 3000 серии). Если уровень ядра не используется (свёрнутое ядро, two-tier model) и есть несколько пар коммутаторов распределения, то все они соединяются по принципу «всё на всё» (полносвязное соединение, full-mesh). Тут уже L3 линки, внутри пары L2 линк так и остаётся, он нужен для правильной работы STP.

У каждой пары коммутаторов распределения свой L2 домен. И поэтому VLANs не растягиваются между разными парами. Но это и не нужно. Предполагается что пара коммутаторов распределения обслуживает одно здание. Разные здания, разные пары коммутаторов распределения, разные L2 домены, разные VLANs.

Уровень ядра или Backbone

Служит как быстрый транспорт и точка подключения других модулей.

Когда пар коммутаторов уровня распределения много, то полносвязная связь между ними становится слишком сложной. Возрастает количество дорогостоящих высокоскоростных оптических портов (и дорогостоящих оптических трасс соответственно) для такого соединения на каждом коммутаторе уровня распределения.

Чтобы избежать усложнения дизайна сети и возможно даже снизить стоимость вводится дополнительный уровень (three-tier model). Это уровень ядра. Использование уровня ядра обосновано уже при наличии трех пар коммутаторов уровня распределения.

Первая функция: быстрый транспорт. При этом ACLs не используются. Нужно лишь быстро перекачать трафик между коммутаторами агрегации.

Модули CISCO Enterprise Architecture

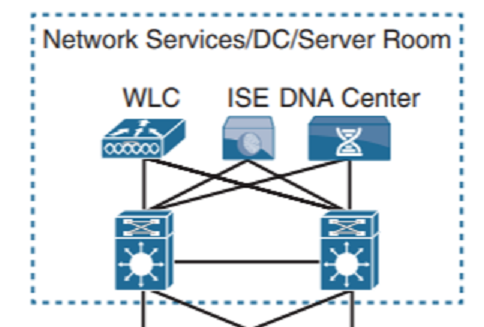

Вторая функция: сюда подключаются другие модули. К ним относятся: модуль Server Farm (или ЦОД предприятия), модуль Network Services (WLCs, ISE, Cisco TelePresence Manager, CUCM) и модуль Enterprise Edge. В последний обычно входят: Internet Edge, DMZ, удаленный доступ — VPN-каналы и удалённые сотрудники, WAN Edge.

Устройство модулей может различаться в зависимости от профиля и размера организации, они могут быть по-разному скомпонованы. Например, Internet Edge может быть слит с DMZ и удалённым доступом, а могут быть все отдельно через разных ISP. Или не использует компания WAN каналы, так как они дорогостоящие, пользуется для связи с филиалами Site2Site VPN или DMVPN, значит WAN Edge отсутствует.

Все эти модули требуют высокой пропускной способности (по крайней мере Server Farm), что усложняет дизайн сети при использовании свёрнутого ядра. Опять нужно подключение ко всем коммутаторам распределения, опять избыток используемых линков и портов. А когда есть уровень ядра всё сразу становится проще.

Уровень ядра это обычно два специализированных коммутатора (CISCO 4000 серии), один из которых основной, а второй резервный. Также может использоваться распределение нагрузки между коммутаторами. Маршрутизаторы не используются в силу своей программной природы, значительно уступая по быстродействию. Коммутаторы уровня ядра соединены между собой одним или несколькими линками L3. Все коммутаторы уровня распределения подключены к каждому коммутатору ядра.

Проблемы классической кампусной сети

Технологии развиваются стремительно и в какой-то момент оказалось что Classic Campus Network Design не справляется со своими задачами. Почему так получилось?

Потребовались новые подходы. И они быстро нашлись.

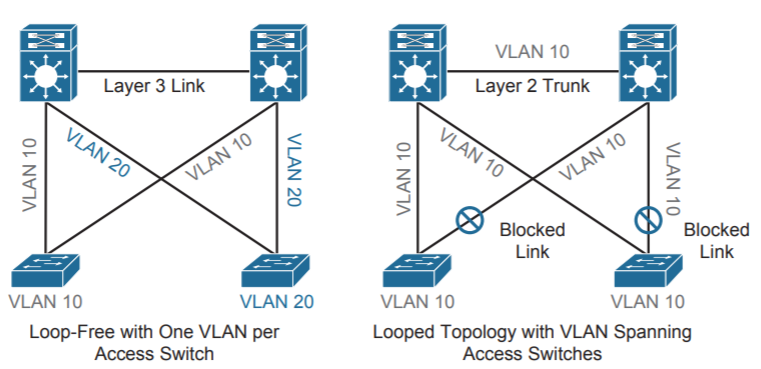

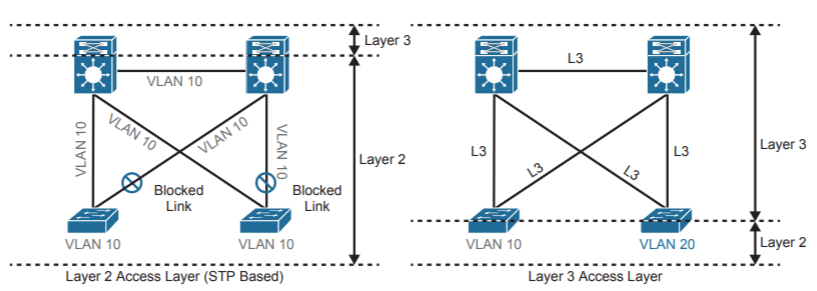

Layer 2 Access Loop-Free Design

Начинаем улучшать нашу кампусную сеть. Самый первый и очень хороший вариант это запереть каждую VLAN внутри одного коммутатора доступа, затем меняем линк между коммутаторами распределения с L2 на L3 и петли нет. Нет петли, STP не нужен. От коммутатора доступа до обоих коммутаторов распределения линки не блокируются (на рисунке слева). Но обычная потребность компании как раз чтобы VLANs были растянуты между коммутаторами доступа, тогда блокирования линков не избежать (на рисунке справа):

Зачем растягивать VLANs между коммутаторами? У нас на уровне доступа VLAN это какой-то отдел, подразделение, рабочая группа. Для IP адресов из этой VLAN действуют единые правила обработки трафика на коммутаторах распределения. При этом отдел может быть рассредоточен в разных локациях по зданию и физически подключить всех в один коммутатор доступа не представляется возможным. Или же сотрудников отдела много и портов на одном коммутаторе не хватает.

Возвращаемся к Layer 2 Access Loop-Free Design, допустим мы используем HSRP или VRRP на коммутаторах распределения. Хотя оба линка от коммутатора доступа до коммутаторов распределения не блокируются, утилизируется только один, так как HSRP/VRRP не умеют распределять нагрузку. Поэтому вместе с Layer 2 Access Loop-Free Design рекомендуется использовать GLBP.

Layer 3 Access design

Двигаемся дальше, что ещё можно придумать? Был создан подход с L3 Routed Access Layer. Все линки переводятся в L3, домен L2 при этом сжимается. Теперь внутри каждого коммутатора доступа свой L2 домен:

Теперь недостатки. Опять та же самая проблема как и с Layer 2 Access Loop-Free Design, не можем растягивать VLANs на несколько коммутаторов доступа. И из-за этого сегментация, правила на коммутаторах распределения становятся более сложными. Кроме того нужны другие коммутаторы для уровня доступа, умеющие L3 в достаточном объёме (дороже по стоимости).

И хотя Layer 3 Access суперское решение, оно опять подойдёт не для всех компаний. Что же делать?

Simplified Campus Design

Следующее улучшение кампусной сети, Simplified Campus Design основано на физическом (StackWise) и виртуальном стекировании коммутаторов (VSS) при активном использовании EtherChannel. Стекирование, кластеризация, EtherChannel могут быть применены на любом уровне кампусной сети, обеспечивая следующие преимущества:

VSS (или vPC в случае нексусов) применяется и на уровне ядра. Simplified Campus Design может рассматриваться как компромиссное решение между L3 Access и Classic L2 Access.

Cisco Digital Network Architecture

Наконец последняя, самая передовая разработка для кампусной сети использует Cisco Digital Network Architecture (DNA). Скажу своими словами: DNA это комплекс программно-аппаратных средств виртуализации, автоматизации и аналитики сети.

Где применяется? Центровое решение тут Software-Defined Access Design (SD-Access, SDA). Есть и другие решения, в частности SD-WAN, но они не имеют отношения к кампусной сети, поэтому будем рассматривать только SDA.

Что это и как устроено? Здесь основные понятия: обычная наша физическая underlay сеть, поверх которой работает виртуальная overlay сеть. Overlay ещё часто называют fabric.

Фабрика построена на инкапсуляции, в начальной точке данные запаковываются, в конечной распаковываются. И в общем-то неважно какие физические устройства будут промежуточными, сколько будет этих устройств. Для фабрики они полностью прозрачные.

Зачем нужно? Здесь две основных причины:

Необходим штат спецов, которые смогут эффективно лабать в консоли. Это определённая квалификация, а значит и расходы на зарплату. Использование DNA сильно упрощает жизнь и штат сотрудников.

В чём профит? Мы настраиваем только overlay, делаем это легко и просто с помощью графического интерфейса управления (GUI). При этом изменения как в overlay, так и в underlay настраиваются автоматически. Надо учитывать что в overlay устройств меньше, так как часть устройств underlay сети скрыта. Поэтому настройка дополнительно упрощается.

Что ещё нового? DNA является сосредоточием новых протоколов:

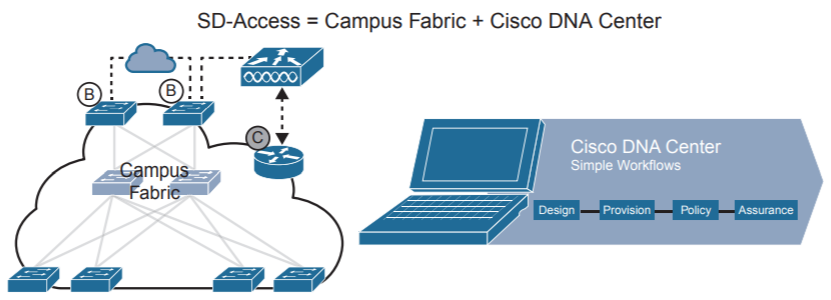

Из чего состоит? Из Campus Fabric и Cisco DNA Center. Где контроллер DNA Center представляет собой единую для фабрики точку настройки, управления и траблшутинга через DNA Center GUI.

То есть если у нас есть кампусная фабрика и мы ей как-то управляем, в основном вручную, где-то через скрипты, то это только фабрика. Как только добавили автоматизацию — контроллер DNA Center и появилось средство для управления DNA Center GUI, это уже SDA.

Надо учитывать что не просто так взяли и добавили, железки undelay сети и их версии прошивок должны быть совместимы с DNA. Зависит от релиза DNA Center. При этом LISP здесь Control Plane протокол, а VXLAN соответственно Data Plane. И понятное дело что железки должны уметь эти протоколы. По крайней мере те, которые занимаются инкапсуляцией/деинкапсуляцией.

Какое оборудование? Поддерживается широкая линейка оборудования: свичи, маршрутизаторы как физические так и виртуальные, беспроводные контроллеры и точки доступа. Контроллеры сети здесь DNA Center и обязательно CISCO ISE. Контроллер DNA Center сделан на основе специализированного сервера (DNA Center Appliance), на который заливается ПО от CISCO. Насколько мне известно DNA Center в виде VM пока официально не существует (гайд по установке железки).

Что «под капотом» SDA, какая архитектура? Сеть underlay это L3 Routed Access с IS-IS в качестве IGP. И хотя SDA поддерживает модель с underlay сетью настраиваемой вручную (в целях совместимости, для поддержи legacy устройств или устройств других производителей; а также для ручной кастомизации дизайна underlay под специфические задачи, включая L2 дизайн с STP, хотя последний строго не рекомендуется), мы эту модель во внимание принимать не будем. Она весьма странная: при сопоставимых (высоких) затратах теряются все плюсы от сквозной автоматизации.

Где место самого DNA Center Appliance? Обычно это модуль Network Services вместе с остальными управляющими железками. Устанавливается DNA Center в вариантах standalone или cluster:

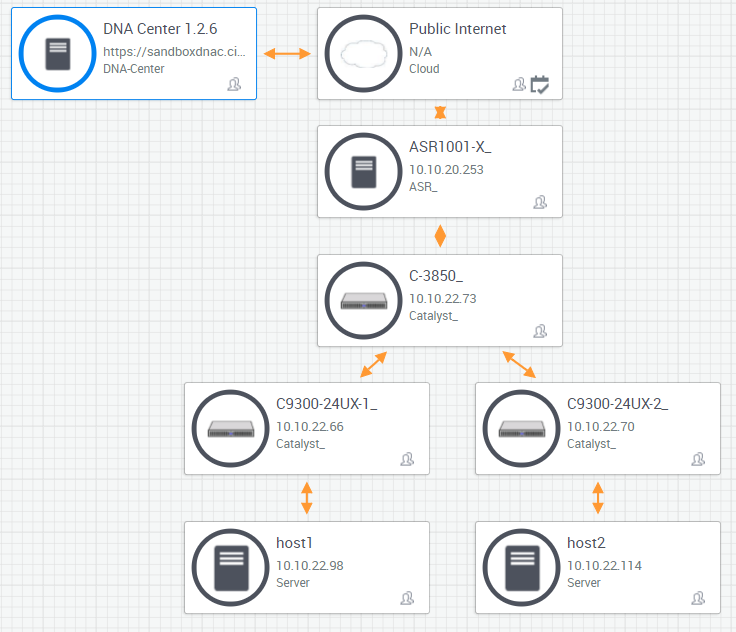

Практика с DNA Center

Где всё это можно посмотреть/пощупать? Конечно же на на DevNet: Technologies-Networking-CISCO DNA Center Platform. Там Sandbox/Learning Labs. Сам DNA Center доступен через GUI, через API (Postman и другое). Youtube в помощь.

И тут мы плавно подошли к рассмотрению Leaf-Spine архитектуры.

Leaf-Spine Design

Рассматривать будем на примере CISCO ACI (Application-Centric Infrastructure).

Что здесь? Всё та же самая фабрика, всё та же самая единая точка настройки, управления и траблшутинга в виде CISCO APIC (Application Policy Infrastructure Controller) с GUI. Всё тот же специализированный сервер от CISCO под APIC. Довольно дорогостоящий. И их нужно несколько штук для отказоустойчивости (2, 2+1. ).

Какие отличия от Campus Network Design? Прежде всего у архитектуры Leaf-Spine другое назначение, она предначена конкретно для модуля серверной фермы предприятия (или же для ЦОД). Есть конечно же и другие, включая ну оочень экзотические применения архитектуры Leaf-Spine. Вот пример что можно сделать с обычным молотком.

Какие проблемы если не использовать автоматизацию (ACI)?

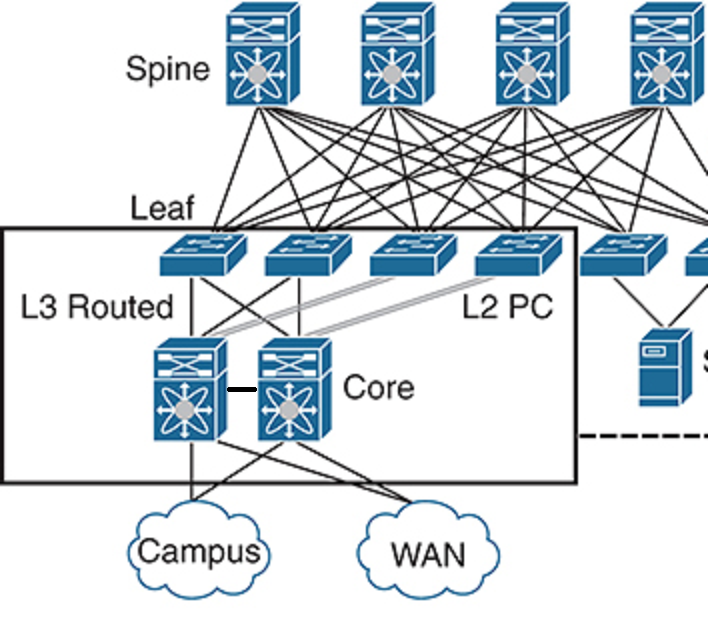

Особенности дизайна

Дизайн из двух уровней, как видно из названия: Leaf и Spine. Всё оборудование, включая сервера и APIC, подключается к коммутаторам Leaf. Аналогично уровню доступа в архитектуре кампусной сети. Коммутаторы Spine обеспечивают передачу данных между коммутаторами Leaf. Аналогично свёрнутому ядру, но всё же основная функция Spine это быстрая пересылка (backbone of the ACI fabric). Коммутаторов Spine значительно меньше, они более производительные.

Коммутатор Leaf подключается ко всем коммутаторам Spine. Важно: коммутаторы Leaf не соединяются между собой, коммутаторы Spine не соединяются между собой также. Все линки L3. Поэтому любые два коммутатора Leaf находятся ровно в двух хопах друг от друга.

Именно поэтому Leaf-Spine не подходит как замена кампусной сети. Припоминаем, там 2 коммутатора распределения на здание и соединяется всё через ядро. А тут как вы будете соединять все Leaf со всеми Spine? Зданий может быть много. Придуманы конечно изменения дизайна, когда Spine разделяется на 2 уровня, Super Spine. но тут больше вопросов.

Сколько нужно свичей? Минимум два Spine для отказоустойчивости. Максимум столько, сколько сможем. Здесь важна и стоимость, и плотность портов, и количество Leaf коммутаторов.

Масштабируемость? Если нам нужно подключить больше оборудования, добавляем Leaf коммутатор. Нужно больше пропускной способности, добавляем коммутатор Spine.

А как же функции уровня распределения? Что в Leaf-Spine с безопасностью? Всё очень хорошо. Весь трафик по умолчанию запрещён. Чтобы трафик ходил его нужно в явном виде разрешить в APIC GUI.

Последний тут момент, как Spine-Leaf подключается к остальной сети? Ведь наша Server Farm не в воздухе висит. Если кратко, то через Leaf коммутаторы. Они называются Border Leaf.

Практика с ACI

Где посмотреть ACI? Опять DevNet: Technologies-Networking-Automation and Analytics-ACI

Второй вариант Implementing Cisco Application Centric Infrastructure (DCACI) v1.0. Там будет доступен пробный урок (Free Trial Version) и в этом уроке аж целых три интерактивных лабы.

Минусы Leaf-Spine

При добавлении коммутатора Leaf, уходит по одному порту на каждом коммутаторе Spine. И столько портов на самом коммутаторе Leaf, сколько всего Spine коммутаторов. При добавлении коммутатора Spine аналогично.

Поэтому главный минус конкретно этой архитектуры — высокий расход дорогостоящих портов на саму архитектуру. И коммутаторы нужны не какие-нибудь, а Nexus 9000 серии со специальной прошивкой. Масштабирование упирается в плотность портов на коммутаторах. Из-за этого старшие коммутаторы в линейке для ACI, просто монстры портов (Nexus 95XX).

Второй минус общий для автоматизированных решений — высокие начальные вложения на приобретения всей этой красоты (конкретно здесь Nexus + APIC).

В статьях про Leaf-Spine как минус иногда приводится большое количество проводов. Поржал:

Плюсы автоматизированных решений

Плюсы ACI практически полностью аналогичны автоматизированному решению для кампусной сети (SDA):

Leaf-Spine vs Campus Network Design

Добрались наконец до заголовка статьи. Как постарался показать никакого противопоставления нет. Два дизайна для абсолютно разных целей. Leaf-Spine входит в Enterprise Architecture в качестве модуля Server Farm, а для Enterprise Campus свой модуль. То есть эти дизайны существуют параллельно друг-другу, не пресекаясь, занимая каждый свою нишу.

Что касается CISCO, то современные технологии кампусной сети, говорю про SDA, и современные технологии Leaf-Spine «слиты из одной пробирки». Изначально это единое решение на базе APIC:

Вопрос скорее не в том, как соотносятся разные дизайны сети, а то что сеть стремительно эволюционирует в сторону виртуализации и автоматизации. Это важнее. Внедряются новые технологии, старые дизайны сети активно дорабатываются с учётом новых требований.

Заключение

Написать эту статью меня сподвигло прочтение «Про архитектуру Leaf Spine». В качестве задания на усвоение материала предлагаю прочесть этот труд, найти все ошибки и отметить упущенные важные моменты. Бо́льшую часть материала я передрал взял из ENCOR 350-401 Official Cert Guide. Если я в чём-то ошибся, то велком в комментарии. Поправь, добавь, здесь это приветствуется. На этом всё, до встречи в новых статьях.