кибер угроза что это

Киберугрозы будущего: как защититься уже сегодня

С 20 по 21 мая в Москве прошел международный форум по практической безопасности Positive Hack Days. В нем принимали участие ведущие эксперты по кибербезопасности, хакеры, компании и ученые со всего мира. Мероприятие было посвящено разработке концепции информационной безопасности будущего.

Участники форума обсуждали новые методы взлома информационных систем, подходы к безопасности в эпоху интернета вещей, защиту критически важной инфраструктуры и развитие методов безопасной разработки программного обеспечения. Всего на мероприятии выступили 120 докладчиков.

Атаки на город в реальном времени

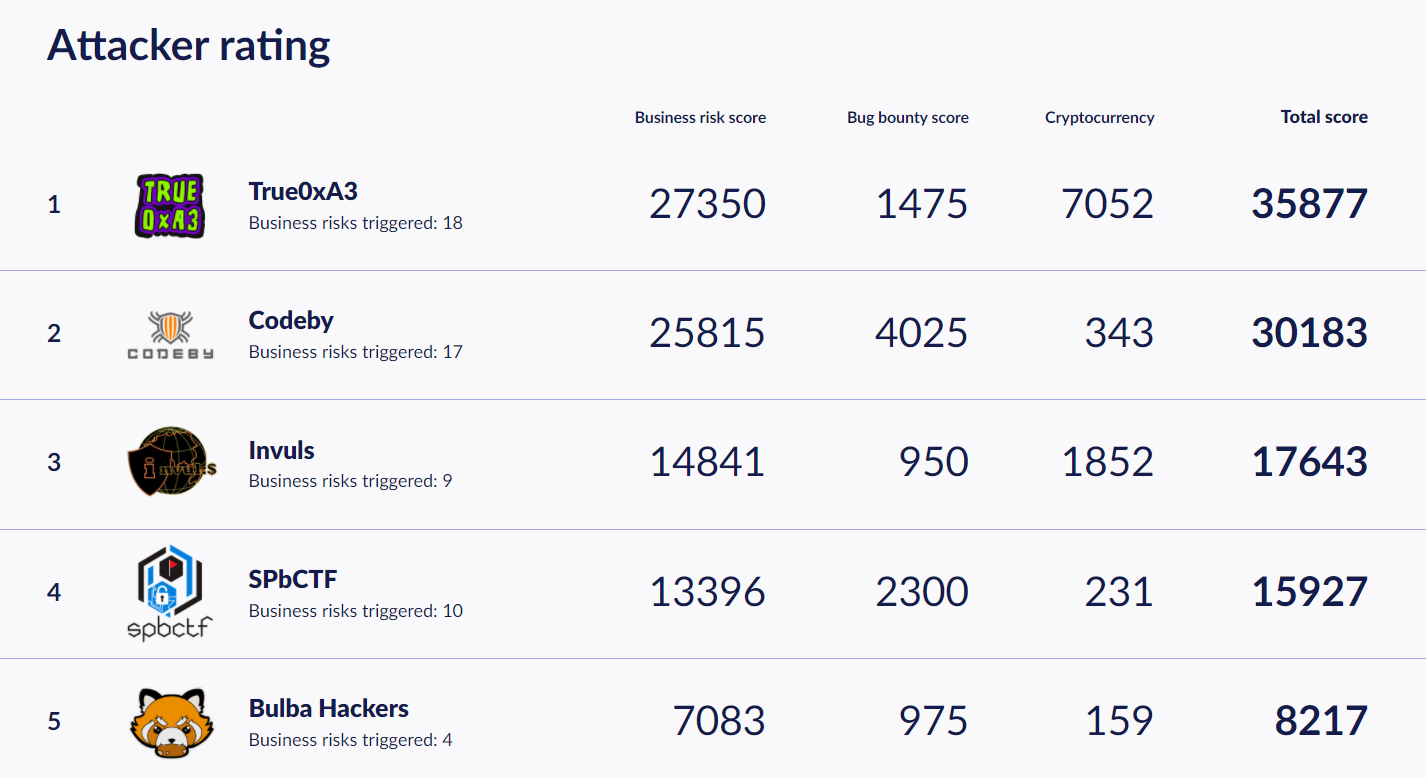

В ходе Positive Hack Days состоялась кибербитва The Standoff. Атакующие в реальном времени взламывали системы виртуального города, а защитники мониторили атаки. Цифровая модель мегаполиса полностью имитировала городскую инфраструктуру. В битве участвовали 30 команд атакующих и пять команд защиты.

Из-за атак команды True0xA3 на систему управления произошли взрывы на газораспределительной станции вымышленной компании Tube, были отключены линии электропередач и обесточена оживленная городская магистраль.

Команды Invuls и Codeby остановили работу ветрогенераторов виртуальной компании Big Bro Group и взломали систему управления, что позволило остановить газовую турбину. В Codeby смогли также активировать системы пожаротушения на электростанции, и подача электроэнергии в город прекратилась. Команда взломала корпоративную ERP-систему и заменила расчетные счета нескольких поставщиков на подставные.

Атакующие скомпрометировали ИТ-системы Heavy Ship Logistics — крупнейшей в городе транспортной компании, которая обслуживает аэропорт, железную дорогу и морской порт. Самым популярным занятием было мошенничество в системе продажи билетов на поезд, сбои в системе регистрации и информирования пассажиров.

Сodeby и True0xA3 совместно остановили автоматизированную систему управления другой виртуальной компании Nuft и подменили показатели приборов. Из-за этого нефтедобыча Nuft сократилась за сутки на 90%, что вызвало панику на виртуальном рынке. А атаки на инфраструктуру виртуального ретейлера FairMarket спровоцировали семь из девяти нежелательных событий.

Во время The Standoff удалось сымитировать 33 риска — это 54% от заложенных в программу соревнований. Жюри приняло 84 отчета об успешно выполненных заданиях от команд атакующих, а команды защитников прислали 328 отчетов о выявленных инцидентах. За сражениями на киберполигоне и форумом наблюдали свыше 20 тыс. человек из разных стран в режиме онлайн.

Реальность российского кибербеза

Во второй день форума во время деловой части Positive Hack Days на нескольких площадках прошли круглые столы, дискуссии и практикумы. В них принимали участие представители Департамента информационных технологий Москвы, бизнеса и регуляторов.

Глава Минсвязи России Максут Шадаев на пленарной сессии «Реальность российского кибербеза» обратил внимание на резкий рост темпов развития цифровизации в 2020 году: «Государство запускает большое число проектов цифровизации во всех отраслях, в том числе в здравоохранении и образовании. Номер один по темпам роста — сфера госуслуг. Ковид показал, что все услуги можно получать онлайн, поэтому данные сервисы развиваются очень быстро». При этом, по словам министра, растет и риск кибератак. Шадаев заявил, что летом 2021 года будет разработан набор мер мобилизации и стимулирования для ответов на новые риски.

Замдиректора Федеральной службы по техническому и экспортному контролю Виталий Лютиков обратился к вопросу образования новых специалистов в отрасли. По его мнению, обучение должно проводиться на отечественных продуктах в вузах. «Пока в вузах не будет стендов и лабораторных практикумов, построенных на российских, а не зарубежных решениях, ничего не произойдет», — отмечает Лютиков. Он также заметил, что для заказчиков нужно ставить на первое место обеспечение безопасности, а не формальное выполнение требований регуляторов.

Глава группы компаний InnoSTage Айдар Гузаиров выразил надежду, что консолидация индустрии информационной безопасности позволит за несколько лет достичь весомого результата в развитии. Он также отметил важность комплексного подхода: «Индустрия — это не только заказчики, но и кадры. Обучение и удержание кадров в России — задача достаточно серьезная. Решать ее нужно не запретами, но ставить себе цель реально конкурировать с мировыми лидерами».

Генеральный директор Positive Technologies Юрий Максимов подчеркнул необходимость вовлекать руководство компаний в процесс обеспечения информационной безопасности. «Криминал меняет форму — раньше деньги крали, а сейчас предпочитают шантажировать. Так гораздо проще», — рассказал Максимов.

Генеральный директор Skolkovo Ventures Владимир Сакович отметил, что в России стартапы в области информационной безопасности годами остаются на уровне маленьких компаний. «Для исправления ситуации государство должно помочь стимулировать частный капитал. Вторая проблема, которую нужно решить, — изменение нерыночной системы распределения заказов. И третье — необходимо создать инвестиционную инфраструктуру поздних стадий, аналог IPO, так как, к сожалению, выход на IPO в области кибербезопасности усложнился», — считает Сакович.

Время новых решений

На бизнес-секции «А нас спросили?» развернулась дискуссия о методах социальной инженерии, которые используют мошенники, и способах борьбы с ними.

Директор по бизнес-консалтингу Positive Technologies Роман Чаплыгин представил новые решения — продукты метауровня, которые позволяют остановить кибератаку и защитить компанию силами одного человека. По его словам, самым эффективным способом идентификации недопустимых для бизнеса событий стало индивидуальное общение с топ-менеджментом, операционными руководителями, ИТ и ИБ-специалистами.

О методологии метапродуктов рассказал руководитель отдела аналитики Positive Technologies Евгений Гнедин. Он отметил, что компания выявила ряд одинаковых шагов и схем, сопоставив траектории атак разных хакеров. Это позволило выявить в инфраструктуре системы, требующие усиленной защиты и мониторинга.

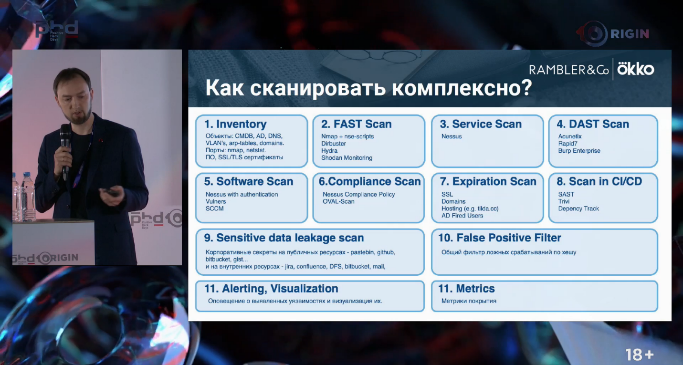

Руководитель по информационной безопасности Rambler&Co и Okko Илья Зуев презентовал систему комплексного сканирования для защиты от программ-криптовымогателей. Оно поэтапное, а все результаты собираются в одном месте для обработки.

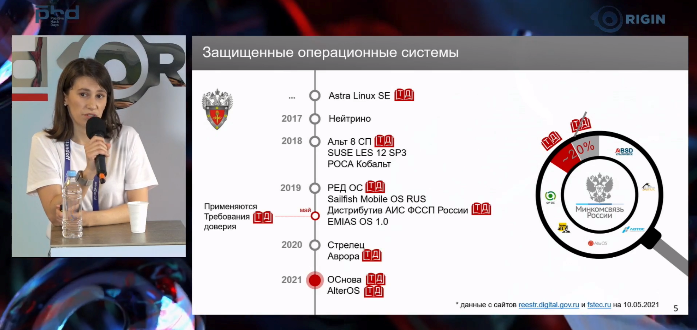

А представители Уральского федерального университета рассказали о формальных моделях безопасности операционных систем, их реализации, проблемах проверки и верификации. Они предложили расширить типовую модель управления доступом и рассматривать файлы как области памяти, которые загружаются в пространство процесса.

Соорганизатором форума выступила компания InnoStage.

Восстание машин

Президент российской секции Международной полицейской ассоциации генерал-лейтенант, доктор юридических наук, профессор, заслуженный юрист России Юрий Жданов рассказал «Российской газете» о тенденциях распространения и последствиях этой новой угрозы.

В России знают об этом?

А что, можем не успеть?

Юрий Жданов: Пока что все к этому идет. С начала марта в мире наблюдается беспрецедентный глобальный рост вредоносной киберактивности. Фишинговые атаки, направленные на кражу денег или секретов у работников домашнего офиса, более чем удвоились по сравнению с прошлым годом. А в некоторых местах они выросли в шесть раз. Было также предпринято несколько попыток кибератак на критически важные инфраструктуры, включая аэропорты, электросети, порты и объекты водоснабжения и канализации. Даже больницы, которые лечат пациентов с COVID-19, стали мишенью, и сама Всемирная организация здравоохранения сообщила о пятикратном увеличении количества атак на ее сети.

Наверное, и Россия не отстает…

Какие вирусы наиболее популярны у хакеров?

Юрий Жданов: В исследовании компании Check Point говорится, что злоумышленники в мае чаще всего рассылали россиянам банковские трояны, программы для заражения устройств и для скрытого майнинга криптовалют.

В России в мае самым активным был троян Emotet, атаковавший 7 процентов российских организаций. За ним следуют RigEK и XMRig с охватом 6 процентов каждый. Троян Emotet может рассылать фишинговые письма, содержащие вредоносные вложения или ссылки, RigEK содержит опасные программы для Internet Explorer, Flash, Java и Silverlight, а XMRig используется для майнинга криптовалюты Monero.

Юрий Жданов: Есть и другие цифры. По данным аналитиков, за последние два года масштабы скрытого майнинга в мире увеличились более чем на 30 процентов. А 88 процентов опрошенных сказали, что помимо вирусов-майнеров они опасаются атак со стороны вымогателей, которые также резко активизировались в 2019 году.

Как работает скрытый майнинг?

Хакеры внедряют вредоносное программное обеспечение, когда жертва устанавливает какое-либо приложение или посещает сайт в интернете. После поражения устройства вирус начинает использовать его вычислительные мощности для добычи монет.

Причем очень часто пользователь даже и не подозревает, что его компьютер или смартфон используется для скрытого майнинга. Однако человек сталкивается с проблемой резкого падения производительности своего устройства.

Но все-таки, при чем здесь киберпандемия?

Юрий Жданов: Эксперты Всемирного Экономического Форума Николас Дэвис и Алгирд Пипикэйт считают, и, по-моему, справедливо, что кибератака с характеристиками, аналогичными коронавирусу, будет распространяться быстрее и дальше, чем любой биологический вирус.

Получается, что кибератака становится неуправляемой и начинает жить своей жизнью?

В общем, новое прочтение сценария «Терминатор».

Но это уже не просто кризис, а приближение к катастрофе.

Юрий Жданов: Может, и не катастрофа, но экономическое воздействие широко распространенного цифрового отключения будет такой же или даже больше, чем то, что мы наблюдаем в настоящее время.

Конечный результат: миллионы устройств будут отключены в течение нескольких дней.

Один день без интернета обойдется миру более чем в 50 миллиардов долларов. А уже 21-дневная глобальная киберблокировка может стоить более 1 триллиона долларов.

Так, во время недавних австралийских лесных пожаров перебои в подаче электроэнергии и повреждение инфраструктуры мобильных телефонов позволили жителям заново оценить радиоприемники с батарейным питанием. Но если бы Сyber-COVID разорил страну, многие ли радиостанции все еще работали бы без цифровых систем записи и передачи? Смогут ли выстоять такие страны, как Норвегия, которая завершила переход на цифровое радио?

Но ведь со временем все можно восстановить.

А географическая концентрация производства электроники создаст и другие проблемы. В 2018 году Китай произвел 90 процентов мобильных телефонов, 90 процентов компьютеров и 70 процентов телевизоров. Указание пальцем на источник и мотив кибератаки, а также конкуренцию за первенство в поставках неизбежно приведет к геополитической напряженности.

Можно ли противостоять киберпандемии или хотя бы к ней подготовиться?

Юрий Жданов: Распространенные системные кибератаки должны быть ожидаемыми. Как мы видели с COVID-19, даже небольшая задержка в ответе может наделать немало бед. Подобно тому, как COVID-19 подтолкнул людей и организации к поиску цифровых заменителей физического взаимодействия, правительственные и бизнес-лидеры должны подумать об обратном. «Цифровой откат» и планы обеспечения непрерывности необходимы для обеспечения, чтобы организации могли продолжать работать в случае внезапной потери цифровых инструментов и сетей.

Наверное, требуется качественно новый уровень международного сотрудничества?

Юрий Жданов: Это, можно сказать, азбучная истина. Еще в декабре 2019 года Генеральная Ассамблея ООН приняла резолюцию России по разработке новой международной конвенции для борьбы с киберпреступлениями.

Тогда же в своих выступлениях на Генассамблее представители МИД России подчеркивали, что Москва не противопоставляет свою инициативу уже существующей европейской (Будапештской) конвенции, а предлагает ее «как можно больше осовременить». Генассамблея постановила учредить специальный межправительственный комитет экспертов открытого состава, представляющий все регионы, для разработки всеобъемлющей международной конвенции о противодействии использованию информационно-коммуникационных технологий в преступных целях.

Значит, все в порядке, проблема решена, новый вызов встретим сообща и во всеоружии?

Юрий Жданов: К сожалению, несмотря на то, что решение Генассамблеей принято, его исполнение наталкивается на все нарастающее противодействие со стороны США и ряда европейских стран. Это противодействие сопряжено с оголтелой антироссийской кампанией в СМИ о «русских хакерах» и «русском кибервмешательстве во внутренние дела США и европейских стран». Бесконечные «сенсационные» доклады и статьи об этом в период борьбы с пандемией коронавируса буквально заполонили интернет. И уже сами стали фактором киберпандемии.

В этих условиях пока следует полагаться на национальные усилия и такие апробированные механизмы международного сотрудничества, как Интерпол.

Борьба с киберугрозами: чек-лист по защите компании и ликвидации последствий кибератак

|

| foxeel / Depositphotos.com |

Уровень киберпреступности растет с каждым годом – в 2021 году число кибератак в мире выросло на 40% по сравнению с годом ранее, приводит статистику исполнительный директор Ivideon Заур Абуталимов. В России количество таких атак за этот же период увеличилось на 54%. При этом риски кибератак на организации повысились из-за массового перехода на дистанционную работу, считает инженер по безопасности хостинг-провайдера и регистратора доменов REG.RU Артём Мышенков. Взлом домашних компьютеров сотрудников стал важной составляющей таких инцидентов. Злоумышленники пытаются найти уязвимости в софте для удаленной работы, который используют организации. В частности, растет количество атак на VPN-сервисы, через которые сотрудники пользуются корпоративными программами.

Основные виды угроз для компаний остались прежними: это различные виды фишинга, атаки программ-вымогателей, а также атаки типа «отказ в обслуживании» или DDoS, при которых работа инфраструктуры блокируется большим количеством входящих запросов, объяснил Артур Филатов, руководитель бизнеса кибербезопасности Tet (ранее Lattelecom). В нашем материале рассмотрим основные виды киберугроз, определим лучшие способы их предотвращения, а также выясним порядок действий в случае таких атак.

Фишинг (от англ. phishing – преднамеренное искажение слова fishing – ловля на крючок, «выуживание») представляет совокупность действий, направленная на получение данных обманным путем. На сегодняшний день фишинговые атаки являются одним из наиболее популярных видов киберинцидентов, считает Заур Абуталимов. По данным PhishLabs, в первой половине 2021 года общий объем фишинговых атак вырос на 22% по сравнению с аналогичным периодом прошлого года. Цель таких атак – украсть ценную информацию, которую злоумышленники могут использовать с целью кражи денежных средств или шантажа, заключил эксперт.

Одна из схем фишинга заключается в том, чтобы обманом заставить пользователей загрузить вредоносные сообщения, объясняет Заур Абуталимов. При этом, электронное письмо кажется правдивым – используются корректные внешние ссылки, вложения, наименование компаний и логотипы. Письмо убеждает пользователей перейти по ссылке или загрузить файл из вложения. Хотя чаще всего схема фишинга построена с использованием электронной почты, фишинг принимает и другие формы. Это и SMS-сообщения, которые заставляют переходить по опасным ссылкам, и мошеннические телефонные звонки и голосовые сообщения.

Программами-вымогателями называют вредоносное ПО, которое хакер внедряет в систему через электронную почту или другой канал, объяснил Заур Абуталимов. Оказавшись на устройстве, такие программы зашифровывают ценные файлы или их часть. За дешифровку и восстановление документов (а в последнее время еще и за неразглашение информации) хакер требует крупную денежную сумму. Некоторым компаниям бывает проще откупиться от злоумышленника, чем терять время на расшифровку документов, поскольку для ряда организаций простой бизнеса несет более серьезные убытки. Однако по статистике эксперта, около 42% организаций, заплативших преступникам, так и не восстановили доступ к своим файлам. Опасность программ-вымогателей заключается в том, что ее можно непреднамеренно скачать с вредоносного веб-сайта или загрузить вместе с вредоносным вложением. При этом такая программа будет долгое время оставаться незамеченной. Однако эксперт обратил внимание, что даже от такого вируса есть противодействие: можно подобрать программу-декриптор, который восстановит доступ к ценным файлам. Но стоит отметить, что такие декрипторы пока есть не для каждого вируса-шифровальщика.

Вирусы-вымогатели являются настоящим трендом киберугроз, заметил Артём Мышенков. Если раньше распространители вымогателей, как правило, осуществляли массовые атаки, то теперь они перешли к более целевым и увеличили суммы требуемого выкупа. Также в результате атак выставляются на продажу украденные данные компаний и доступы к инфраструктуре. Для вымогательства выкупа используются DDoS-атаки. Наиболее критичны атаки вымогателей для промышленных предприятий и подобных организаций, подчеркивает эксперт. Потому что могут пострадать системы электроснабжения и водоснабжения, что может привести к остановке работы.

Атаки с использованием вредоносного ПО по-прежнему занимают первое место в арсенале киберпреступников, обратил внимание ведущий разработчик компании «РашенСофт» Валентин Попов. В сравнении с I кварталом 2021 года доля этого метода выросла на 15% и составляет 73%. Во II квартале были побиты все рекорды по количеству атак с использованием шифровальщиков: их доля составила 69% среди всех атак с использованием вредоносного ПО.

DDoS-атаки представляют собой следующую систему: атакуемый ресурс автоматически отправляется большое число запросов, чтобы перегрузить сайт и вызвать сбой. Таким атакам чаще всего подвергаются интернет-магазины, банки, организации игровой индустрии (например, онлайн-казино) и др., отметил Заур Абуталимов.

«Человек посередине» (MITM-атаки)

В случае с данной атакой злоумышленник избирает стратегию посредника, объясняет Заур Абуталимов. Нарушитель становится посредине между жертвой-заказчиком и целевым ресурсом и старается перехватить сообщения от одного к другому и заполучить ценную информацию. Таким образом, пока жертва думает, что работает напрямую с веб-сайтом своего банка, злоумышленник создает промежуточный узел, через который получает все интересующие его данные.

Какие решения следует предпринять для предотвращения кибер-угроз?

Основная цель при атаке киберпреступников — это не долгий и хитрый взлом периметра безопасности компании, а конечные пользователи, которые могут случайно открыть фишинговую ссылку и таким образом предоставить злоумышленникам доступ ко всем файлам внутри организации, заметил Артур Филатов. В связи с этим самый эффективный способ снижения рисков всех типов кибератак на бизнес – цифровая трансформация кибербезопасности, которая включает и улучшение «зрелости» предприятий в вопросах кибербезопасности, и использование новых решений, считает он.

Для того, чтобы дополнительно защитить компанию, следует внедрить специальные решения, которые будут автоматически блокировать все попытки взлома, продолжает Артур Филатов. Еще один метод защиты от мошенников – фильтрация всех входящих и исходящих сообщений с помощью межсетевого экрана, который автоматически отклонит все подозрительные письма, содержащие фишинговые ссылки или скомпрометированное ПО.

Для защиты от кибератак важно соблюдать общие рекомендации по личной и корпоративной безопасности, уверен Артём Мышенков. Он предлагает следовать следующему чек-листу для предотвращения киберугроз:

Заур Абуталимов, исполнительный директор Ivideon :

«Чтобы не попасться на крючок злоумышленников, компаниям важно повышать уровень осведомленности в области кибербезопасности В таком случае актуальным решением станет проведение кибераудита. Сегодня это может быть простое тестирования сотрудников или моделирование настоящих хакерских атак на бизнес. Помимо этого, важно перейти с устаревших технологий защиты информации на сквозные решения, которые работают на основе искусственного интеллекта. При удаленной работе сотрудникам стоит пользоваться проверенными сетями Wi-Fi (злоумышленники часто используют именно Wi-Fi как инструмент кражи данных). Плюс, компании важно вести мониторинг активности в сети для обнаружения следов взлома».

Разумеется, важно заботится о техническом аспекте кибербезопасности и внедрять современные средства защиты как периметра сети, так и приложений, отметил директор центра кибербезопасности Orange Business Services в России и СНГ Юрий Бармотин. Но поддержание должного уровня кибербезопасности – это постоянный процесс, затрагивающую бизнес на всех уровнях, включая организационный. Например, надо включать руководство по информационной безопасности для поставщиков любых услуг, а также повышать осведомленность сотрудников о киберугрозах и обучение их основам «цифровой гигиены».

Какой порядок действий следует предпринять компании, которая уже стала жертвой киберпреступников?

Для того, чтобы эффективно противостоять угрозам информационной безопасности, предприятиям следует иметь четкий план по управлению кибер-кризисом, уверен Артур Филатов. Его наличие помогает установить стратегические рамки и своевременно и безошибочно, в соответствие с обозначенным планом руководить действиями по реагированию и восстановлению после киберинцидента. Как правило, в таком плане описаны различные типы кибер-кризисов, порядок работы каждого сотрудника, а также коммуникация с государственными структурами по дальнейшему расследованию совершенной атаки, объяснил эксперт.

Порядок действий для компании-жертвы киберпреступников будет зависеть от того, какая именно атака проведена на компанию, объясняет Артём Мышенков. В целом алгоритм действий с инцидентами информационной безопасности стандартизирован.

Артём Мышенков, инженер по безопасности хостинг-провайдера и регистратора доменов REG.RU :

1. Анализ ситуации и оценка ущерба

Сначала нужно проанализировать ситуацию: является ли произошедшее действительно инцидентом ИБ и какой это тип инцидента. Далее важно оценить возможный ущерб и масштаб. Определить, какие компоненты инфраструктуры были затронуты. На этом этапе необходимо сохранить как можно больше данных об инциденте: логи систем и приложений, различные файлы и другие индикаторы компрометации.

Лучше всего сохранить резервные копии скомпрометированных систем. В дальнейшем это может понадобиться для расследования, а также в качестве доказательств в оперативных мероприятиях.

2. Локализация инцидента

Для минимизации дальнейшего ущерба необходимо локализовать инцидент, то есть например, заблокировать вредоносный трафик, изолировать зараженные системы от сети предприятия, отключить часть сервисов и функций, заблокировать скомпрометированные доступы.

3. Устранение уязвимостей

Нужно исправить уязвимости, которые привели к инциденту: установить обновления безопасности, удалить вредоносное ПО, сменить пароли и ключи доступа, которые могли быть скомпрометированы. Возможно, переустановить операционные системы.

4. Настройка средств защиты

Применить правила на сетевых экранах и выполнить необходимые настройки на других системах защиты информации. И, конечно, восстановить работоспособность затронутых систем.

5. Анализ причин и превентивные меры

На последнем этапе нужно проанализировать причины возникновения инцидента. При необходимости скорректировать процедуры реагирования на инциденты. И разработать меры для предотвращения подобных инцидентов в будущем.

Для того, чтобы план противодействия киберпреступникам оставался актуальным, его следует обновлять на регулярной основе – желательно один раз в год, считает Артур Филатов. Главное в случае кибератаки – обеспечить непрерывность ведения бизнеса, считает Юрий Бармотин. А значит, к таким ситуациям надо готовиться заранее – у компании должен быть предусмотрен стратегический план, регламентирующий координацию внутренних и внешних служб, задействованных в купировании последствий атаки, взаимодействии с подрядчиками, партнерами, средствами массовой информации. Далее у компании есть два варианта – либо задействование собственной команды расследования киберпреступлений, либо обращение к подрядчикам на рынке, которые смогут не только расследовать, но и локализовать проблему.

Алексей Дрозд, начальник отдела информационной безопасности «СёрчИнформ» :

«Первым делом, примите экстренные меры, чтобы сузить зону действия злоумышленника. Например, если известно, что это сотрудник – закройте все доступы. Расследование нужно начинать безотлагательно, потому что злоумышленник может по-прежнему находиться внутри ИТ-инфраструктуры, кроме того, у него могут быть соучастники внутри или снаружи компании. В случае с утечкой информации, скомпрометированной может оказаться лишь часть информации, а остальная может быть в процессе «выхода» за периметр. Важно создать историю инцидента, чтобы узнать, как человек получил доступ к информации, в каком месте появилась «дыра», чтобы ее закрыть.

Если скомпрометированными оказались персональные данные клиентов, партнеров или сотрудников нужно уведомить их об инциденте, чтобы они были готовы к возможным дальнейшим действиям мошенников. Это важно и для защиты репутации вашей компании перед клиентами».

***

Статистика демонстрирует увеличение количества киберугроз как во всем мире, так и в России в частности. В России Юрий Бармотин выделил следующие типы киберугроз: здесь преобладают фишинговые атаки, вредоносное ПО для мобильных устройств, программы-шифровальщики, атаки на личные устройства работающих дистанционно сотрудников. Помимо роста интенсивности, злоумышленники стали применять большое количество ранее мало используемых векторов.

При этом главное, не думать, что киберугрозы – это что-то далекое и что они никогда не коснутся вашей компании, обратил внимание Алексей Дрозд. В той или иной мере защитные меры приходится применять даже самой маленькой организации.

При этом важно не только знать порядок ликвидации уже совершенного ущерба от киберпреступников, но и составить план противодействия кибераткам заранее – эксперты по кибербезопасности уверены, что превентивные меры являются наиболее надежным способом противостояния киберугрозам.

850_t_310x206.jpg)

1000_t_310x206.jpg)