киберполигон 2021 это что такое простыми словами

Хочешь мира – готовься к войне или зачем нужен киберполигон

Создание киберполигона поможет существенно сократить время и затраты на планирование и подготовку киберучений.

Введение

Киберполигон – платформа для проведения тренировок по информационной безопасности разного формата. Отличие киберполигона «Ростелекома» от привычной виртуальной лаборатории состоит в том, что он предоставляет эмуляцию бизнес-процессов и информационной инфраструктуры типовых организаций различных отраслей (кредитно-финансового сектора, промышленности, энергетики, транспорта, связи). Участникам киберучений предоставляются технологии и инструменты для получения и отработки практических навыков по защите от кибератак.

Чем крупнее и сложнее виртуальная инфраструктура, тем больше вариантов проведения тренировок (обучений, учений режима «авария», образовательных мероприятий) и тем ближе к реальности и полезнее опыт участия.

За рубежом тематика киберполигонов давно вышла на государственный уровень.

Инициатива создания большого киберполигона с виртуальными инфраструктурами разных отраслей, значительная часть которых является государственными, наиболее логична от государственного заказчика (что подтверждают мировые практики: киберполигоны строятся местными homeland security).

Еще один важный аспект – импульсное влияние корректности работы одной отрасли на другую, распределение последствий атаки по цепочке вертикально и горизонтально интегрированных производственных систем. Как нарушение в работе одного из предприятий цепочки повлияет на стабильность остальных отраслей? Существует ли вероятность возникновения каскадов аварий при атаке на отдельные структурные элементы? Зарубежные практики отрабатывают эти аспекты в первую очередь. Например, задача реального учения в Таллинском Центре НАТО по сотрудничеству в сфере киберобороны с участием нескольких стран звучала следующим образом: «Как авария на очистных сооружениях повлияет на курс валюты?» В итоге выяснили, что повлияет: через сельское хозяйство, ритейл и прочие рыночные механизмы. Изучить и протестировать, как совокупность систем будет работать в нештатной ситуации – критически важно для проверки и повышения уровня защищенности государства.

Коммерческие компании также сталкиваются с необходимостью постоянного улучшения практических навыков по выявлению и противодействию кибератакам – отработке штатных и нештатных ситуаций в обстановке, максимально приближенной к «боевой». Очевидно, что теория, чтение учебников, просмотр презентаций, общение с коллегами не дают специалисту, особенно начинающему, владения этими навыками. Приобретение необходимого опыта в ходе профессиональной деятельности – слишком долго и всегда ограничено условиями каждого отдельного места работы.

В крупных корпоративных департаментах по информационной безопасности присутствует потребность не только в обучении, но и в контроле динамики повышения квалификации сотрудников:

от стартового обучения начинающих сотрудников информационной безопасности,

до периодических поддерживающих тренировок,

и затем до масштабных учений всей команды ИБ.

Создать технологическую среду и поддерживать её длительное время в актуальном состоянии – наукоёмкая и ресурсозатратная задача. При этом необходимо учитывать специфику угроз информационной безопасности в конкретной отрасли. Очевидно, что создавать собственный киберполигон – убыточная история даже для крупной корпорации.

Как устроен киберполигон?

Киберполигон – это своего рода «виртуальная страна». Мы создаем типовые инфраструктуры отраслевых предприятий и связываем их друг с другом. При этом используется отраслевое программное обеспечение и оборудование. С их помощью эмулируются процессы реальной информационной инфраструктуры типовых предприятий и групп предприятий, объединенных единой специфической информационной и технологической средой.

Виртуальная система, по сути, – большая сеть из множества сегментов, включающих каналы связи, сетевые устройства, сервера, рабочие компьютеры, технологическое оборудование и любые иные специфические устройства, подключенные к этой сети. Она постоянно активна на уровне ПО и элементов инфраструктуры. Эмуляторы рабочих компьютеров действуют так, будто за ними сидят реальные пользователи, при этом существует опция включить операторов, совершающих ошибки.

В зависимости от потребностей и задач тренировки мы можем использовать разный набор СЗИ, находящихся в разной степени завершенности, работоспособности и даже поврежденности. Также повреждена или неправильно сконфигурирована может быть любая часть информационной системы эмулируемого предприятия: программное обеспечение, оборудование, сеть.

Последняя (но не по значению) составляющая часть национального киберполигона – цепочки сценариев нештатных ситуаций. Киберполигон предлагает как типовые комбинированные цепочки атак, так и кастомизированные или модифицированные под нужды конкретного мероприятия. Важно отметить, что при автоматизации компьютерных атак мы обращали внимание преимущественно на наиболее распространенные, деструктивные и сложные. Для упрощения конфигурации мероприятия блоки атак унифицированы: можно создать свою собственную цепочку атак или модифицировать текущую (заменой одного из блоков).

Отметим, что сценарии атак будут нужны не всегда – часть учений может проводиться с участием не только защитников, но и нападающих, и тогда не нужны никакие сценарии. Противостояние будет настоящим и непредсказуемым.

Мировой опыт создания киберполигонов

Проект строится не на пустом месте – было бы несправедливым говорить о его уникальности и первородности. В рамках изучения уже накопленного в мире опыта и выработанных подходов к созданию киберполигонов и исследовательских центров, нами были рассмотрены уже достигнутые результаты ряда научно-исследовательских лабораторий:

Argonne national Laboratory

Brookhaven National Laboratory

Fermi National Accelerator Laboratory

Lawrence Berkley National Laboratory

Oak Ridge National Laboratory

Pacific Northwest National Laboratory

Princeton Plasma Physics Laboratory

SLAC National Accelerator Laboratory

Thomas Jefferson National Accelerator Facility

Idaho National Laboratory

National Energy Technology Laboratory

National Renewable Energy Laboratory

Savannah River National Laboratory

Рассматривались специализированные программно-технические комплексы, по сути являющиеся киберполигонами с той или иной спецификой:

US CyberRange – Virginia Tech

Advanced CyberRange Environment

Circadence CyberRanges (CyRaaS)

Лучшие практики разработчиков, уже прошедших свой путь создания киберполигонов, учтены при реализации нашего проекта.

Многослойная архитектура киберполигона

Анализ целей и задач рынка, основного заказчика и изучение лучших практик привели к выводу о том, что наиболее целесообразным является построение киберполигона с многослойной архитектурой. Она добавляет универсальности использования. Если слои инфраструктуры связаны сервисами, мы можем заменить один слой системы на другой (одну отрасль на другую), не затронув функциональность системы. Пример на рисунке ниже:

На вершине айсберга находится Web-портал, описывающий сервисы платформы.

Платформа виртуализации располагается на мощностях ЦОДа

Сервисная концепция киберполигона

Созданная нами инфраструктура призвана обеспечить функционирование отдельных сервисов в рамках сервисной модели киберполигона (см. рисунок).

Прежде чем выбрать уровень планируемого обучения важно оценить квалификацию участников: на основе самооценки, тестов, данных об уже пройденном обучении. Исходя из уровня участников, киберполигон может предложить вариативный набор: образовательных курсов, практических курсов (с тренером), киберучений (без тренера), соревнований по различным навыкам и компетенциям.

Основной подход любого вида тренировок – практико-ориентированный. Оценка действий сотрудников по результату практики основана на:

отсутствии нарушений в бизнес-процессах предприятия;

кооперации с другими подразделениями (владение регламентами);

компетентности противостояния наиболее распространенным киберугрозам на практике.

Как правило, киберполигоны не используются лишь с одной целью, ибо это нерентабельно. Киберполигон – это всегда, в том числе, исследовательская лаборатория. Её цели заключаются в проведении научно-исследовательских работ, исследовании новых перспективных технологий на защищенность, проверке соответствия существующих решений сертификационным требованиям. На киберполигоне это легко осуществить с минимальными затратами на создание исследовательской среды.

Также киберполигон часто используют как площадку для проведения конкурсных процедур. Там, где нужна отраслевая инфраструктура, но риски бизнеса слишком велики, чтобы пилотировать новые продукты в реальной производственной среде, могут быть использованы ресурсы киберполигона. Он позволяет осуществить как функциональное, нагрузочное тестирование, так и анализ на защищенность проверяемого программного обеспечения.

Еще один важный сервис платформы – охота за уязвимостями (bug bounty), которая проводится в интересах и по запросу вендоров программного обеспечения.

Заключение

Создание киберполигона поможет существенно сократить время и затраты на планирование и подготовку киберучений и обучающих мероприятий за счет готовой инфраструктуры, базовых сценариев и единой методологии проведения учений. Кроме того, Киберполигон обеспечивает достаточную гибкость и возможность переконфигурации модели под конкретный объект или группу объектов, а также возможность моделирования различных технологических процессов. Отметим также ряд основных возможностей Киберполигона:

Моделирование современных, актуальных кибератак. Отработка регламентов расследования, реагирования и практических способов защиты;

Обучение поиску как базовых, так и нетривиальных признаков атак;

Развитие навыков самостоятельной подготовки к кибератаке: выстраивание процессов анализа и защиты, самостоятельное написание регламентов;

Тренировки на реальном оборудовании, включенном в виртуальный Киберполигон (киберфизические последствия в реальном времени, например, POS-терминал начинает «выплевывать деньги»);

Возможность проводить киберучения на отраслевых площадках.

Снижение рисков за счет отработки регламентов по реагированию на внештатную ситуацию на внешней площадке;

Доступность инфраструктуры 365 дней в году.

Анна Олейникова, ведущий аналитик «Ростелеком-Солар»

Взломать город без последствий: что такое киберполигон The Standoff и как он устроен

Владимир Назаров, руководитель отдела безопасности промышленных систем управления Positive Technologies

В прошлом году мы зафиксировали более полутора тысяч атак. В пятерку наиболее часто атакуемых отраслей вошли госучреждения, промышленность, медицина, сфера науки и образования, финансовая отрасль. Число уязвимостей в ПО и оборудовании также растет: по данным за второй квартал текущего года доля атак с эксплуатацией уязвимостей в ПО и недостатков конфигурации выросла до 18% (против 9% в первом квартале). Наличие уязвимостей дает широкие возможности злоумышленникам — в лучшем случае для шпионажа и шантажа, в худшем для нарушения работы жизненно важных инфраструктурных объектов города. Мы в Positive Technologies считаем, что угроза кибератак должна быть очевидна каждому, а вопросы защищенности должны получать наивысший приоритет в любой компании и государственной организации.

С этой целью мы вот уже пятый год организуем битву The Standoff и создаем макет города, в котором почти все по-настоящему: есть заводы, электростанции, морской порт, аэропорт, бизнес-центры, банки, даже парк аттракционов. В сердце города — настоящие АСУ ТП[1], которые управляют реальными объектами с ПЛК[2].

Реализовать такой проект оказалось совсем непросто. В этой статье мы подробнее расскажем о битве The Standoff и подготовке макета для ее проведения.

Что такое The Standoff

Обычно киберсоревнования между защитниками (defensive) и атакующими (offensive) не очень зрелищны: люди сидят за ноутбуками и печатают что-то на клавиатуре. Несколько лет назад мы решили это изменить — сделать так, чтобы их противостояние и те аварии, к которым может приводить негативное влияние злоумышленников на ПО и оборудование, были наглядны даже для человека, знакомого с кибербезопасностью весьма поверхностно.

The Standoff — это киберполигон, на котором ведущие специалисты в области нападения и защиты борются друг с другом за ресурсы виртуальной копии нашего мира. На полигоне воссозданы производственные цепочки, бизнес-сценарии и технологический ландшафт, характерные для различных отраслей экономики. На The Standoff 2020 защитникам и атакующим из всего многообразия прототипов реальных компаний будут доступны логистические, транспортные (грузовые и пассажирские перевозки), добывающие и распределительные энергетические инфраструктуры, системы умного городского хозяйства, финансовые, телекоммуникационные структуры. Участие в The Standoff позволяет протестировать возможность реализации кибератак и оценить масштабы их последствий в безопасной среде, получить новые знания и навыки в области выявления кибератак и противодействия им, изучить сценарии реагирования на известные и новые риски, понять взаимосвязь кибербезопасности и бизнеса.

Следующая битва The Standoff пройдет с 12 по 17 ноября.

Взаимодействие с инфраструктурой города происходит как в реальности: нападающие работают удаленно, из интернета. Они пытаются проникнуть внутрь корпоративной сети через ДМЗ[3], а затем найти в ней технологический сегмент и воздействовать на него, а их действиям стремятся помешать защитники.

В этом году будет сражение за город, в котором есть грузовой морской порт, газораспределительная станция, химический завод, нефтедобывающее предприятие, объекты электрогенерации, аэропорт, деловой центр, парк развлечений. У мегаполиса есть своя система уличного освещения, а также железная дорога — со станциями, автомобильными ж.-д. переездами и движущимися поездами.

Мы развиваем проект с 2016 года, постоянно совершенствуя макет. Объекты на нем год от года становятся все сложнее; например, автомобили в городе теперь не стоят неподвижно, а передвигаются и даже останавливаются перед ж.-д. переездами. Но мы делаем это не для красоты, а чтобы продемонстрировать новые векторы атак — например, визуализировать инциденты с системами управления элементами ж.-д. хозяйства, которые приводят к авариям на переездах. А успешные атаки на систему пожаротушения турбоагрегата на ТЭЦ вызовут остановку работы турбины и, как следствие, остановку процесса генерации электроэнергии в городе. Еще один пример — инциденты с системой управления багажной лентой в аэропорте, которые приведут к заторам и нарушениям режима работы в зале выдачи багажа.

Является Ли Вымышленная Симуляция Кибератаки 2021 Года Подготовкой Нас К Киберпандемии?

Эта статья была написана Робертом Уилером и первоначально опубликована в журнале Organic Prepper

Многие читатели знают о симуляции, проведенной Всемирным экономическим форумом под названием Event 201, которая предшествовала пандемии COVID. Событие 201 жутко описывалось и, казалось, предсказывало пандемию. (Существовала также симуляция пандемии под названием Clade X, которая предшествовала Covid.)

Однако некоторые читатели, возможно, не знают, что Всемирный экономический форум провел аналогичную симуляцию-Cyber Polygon 2020, которая также предсказала глобальную катастрофу.

Новая симуляция кибератаки, Cyber Polygon, произойдет в июле 2021 года.

Учения проходят через несколько месяцев после того, как ВЭФ, “международная организация по государственно-частному сотрудничеству”, которая считает богатейшую элиту мира среди своих членов, официально объявила о своем движении за большую перезагрузку, которая включала бы скоординированный переход к четвертой промышленной революции глобальной экономики, в которой человеческие рабочие становятся все более неуместными. Эта революция, в том числе ее крупнейший сторонник, основатель ВЭФ Клаус Шваб, ранее представляла собой серьезную проблему для членов ВЭФ и организаций-членов с точки зрения того, что произойдет с массами людей, оставшихся без работы из-за растущей автоматизации и цифровизации на рабочем месте.

Новые экономические системы, основанные на цифровых технологиях и либо в партнерстве с центральными банками, либо управляемые ими, являются ключевой частью большой перезагрузки ВЭФ, и такие системы будут частью ответа на контроль над массами недавно безработных. Как отмечали другие, эти цифровые монополии, а не только финансовые услуги, позволят тем, кто их контролирует, “отключить” деньги человека и доступ к услугам, если этот человек не соблюдает определенные законы, мандаты и правила.

Как координаторы мероприятия описывают киберполигон 2021 года?

Что такое киберполигон?

Cyber Polygon-это уникальное мероприятие по кибербезопасности, которое сочетает в себе крупнейшие в мире технические учения для корпоративных команд и онлайн-конференцию с участием высокопоставленных должностных лиц международных организаций и ведущих корпораций.

Киберполигон в 2021 году

В этом году дискуссии во время прямой трансляции конференции будут сосредоточены на безопасном развитии экосистем. С дальнейшим ускорением глобальной цифровизации, когда люди, компании и страны становятся все более взаимосвязанными, безопасность каждого отдельного элемента цепочки поставок является ключом к обеспечению устойчивости всей системы.

Во время технических упражнений участники оттачивают свои практические навыки по смягчению целенаправленной атаки цепочки поставок на корпоративную экосистему в режиме реального времени.

Кризисы, по-видимому, удобно возникают, когда люди, стоящие у власти, хотят перемен.

Все это напрямую связано со всеобщим базовым доходом. Очень популярный UBI, введенный с еще большей энергией после пандемии COVID 19, популяризировал последовательные “стимулирующие выплаты”, чтобы пережить кризис. Идея UBI была брошена вокруг как решение проблемы бедности в течение некоторого времени, с такими блоггерами, как Дейзи Лютер, сравнивая его с современным феодализмом. Когда строительные блоки технологической контрольной сетки уже установлены, добавление уби образует относительно прочный фундамент.

ВЭФ остановился на модели “капитализма заинтересованных сторон”. Тем не менее, это по существу слияние государственного и частного секторов, которое, как пишут Уэбб и Ведмор, создаст “систему, гораздо более похожую на корпоративистский стиль фашизма Муссолини, чем что-либо еще”. Общество, пришедшее ему на смену, будет успешно продаваться широкой публике как лучшее, чем его предшественник.

Возможно ли потепление международных отношений с Россией?

Примечательно и то, что в предстоящей симуляции Россия станет лидером такого важного мирового события.

Если произойдет реальная кибератака, которая выведет из строя и разрушит значительную часть глобальной финансовой системы, то кто будет обвинен? Подходит ли к концу чрезмерно распространенный рассказ о русских хакерах?

Ответ на этот вопрос мог бы стать последним гвоздем в крышку гроба любого свободного общества.

Как подготовиться к настоящей кибератаке?

Многие из вас, вероятно, предпочли бы не ждать вымышленной симуляции, чтобы рассказать вам, как подготовиться к этому. Вот что нужно знать о них и как подготовиться к кибератаке. Кибератаки являются растущим риском, говорят эксперты, причем некоторые даже предполагают, что кибервойна станет полем битвы в будущем.

Интересно, как симуляции, пробные запуски и имитационные атаки часто предшествуют реальным событиям. Как вы думаете, есть ли вероятность крупной кибератаки в нашем будущем? Какие приготовления вы будете делать к такому событию? Поговорим об этом в комментариях.

Ссылка на оригинал:

This article was written by Robert Wheeler and originally published at The Organic Prepper Many readers are aware of a.

Стив Возняк, Герман Греф и Интерпол: как прошел Cyber Polygon 2021

Что такое Cyber Polygon?

Cyber Polygon — ежегодная международная онлайн-конференция по кибербезопасности, которую проводят BI.ZONE и «Сбер», при поддержке Центра кибербезопасности Всемирного экономического форума и Интерпола. В этом году в нем участвовали предправления «Сбера» Герман Греф, премьер-министр России Михаил Мишустин, сооснователь Apple Стив Возняк, глава Всемирного экономического форума (ВЭФ) Клаус Шваб, а также — представители ЮНИСЕФ, Интерпола, Красного Креста, Microsoft, IBM, «Лаборатории Касперского».

Главными темами стали развитие цифровых экосистем, облачные сервисы и кибербезопасность в эпоху пандемии, а также создание безопасного цифрового пространства силами международных организаций и бизнеса.

Как изменились киберугрозы в пандемию

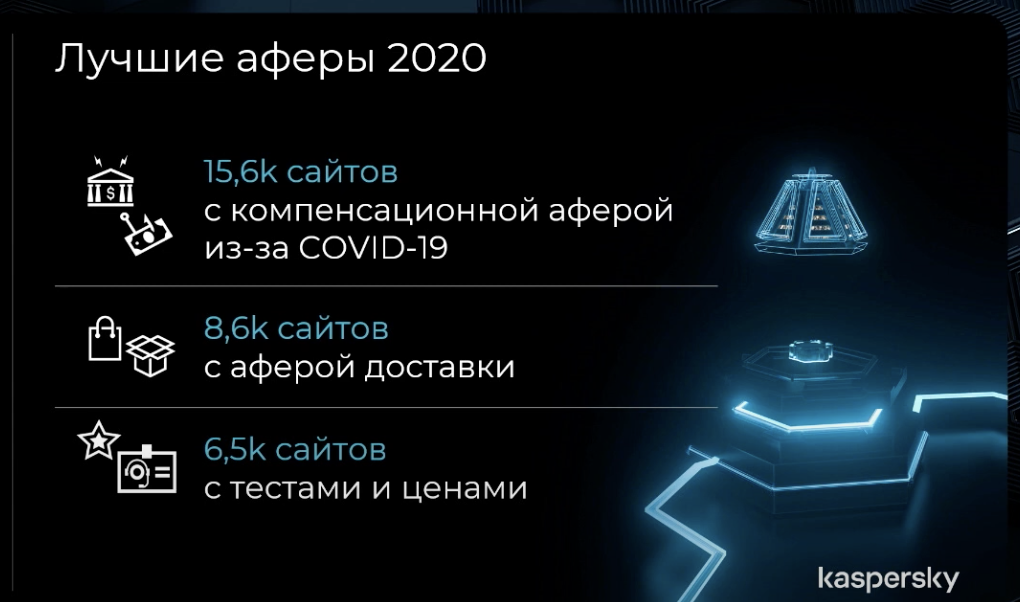

Нижний уровень — самые примитивные атаки, которые составляют 94% от всех. Главная особенность 2020 года — фишинговые сайты на тему COVID-19: помощь в получении пособий и компенсаций, поддельные сертификаты о вакцинации и QR-коды. На втором месте по популярности — мошенничества с доставкой товаров и услуг.

Кроме того, заметно участились звонки мошенников, которые представляются службой безопасности банка.

Средний уровень — 5% от всех киберугроз — это атаки программ-вымогателей, каждая четвертая из которых пришлась на корпоративных пользователей. Среди самых ярких примеров — атака на сеть американских заправок Colonial Pipeline, которая привела к их полному коллапсу и атака на ирландскую службу здравоохранения: в итоге люди не могли записаться на вакцинацию или на прием ко врачу.

Верхний уровень — самые сложные и точно таргетированные атаки, на расследования которых иногда уходят годы. Всего таких в 2020 году был 1%.

В период пандемии многие перешли на удаленку, и работа служб безопасности заметно усложнилась. Вместо защищенных корпоративных сервисов сотрудники перешли на чаты в мессенджерах, а требования ИБ при работе с личных устройств просто игнорируются. Когда атака происходит, сотрудникам СБ приходится несколько дней отслеживать каждое личное устройство, тогда как при работе в офисе на поиск уязвимости уходили минуты.

По статистике Kaspersky Security Network, в 2020 году 10,2% компьютеров по всему миру были атакованы хотя бы один раз. В России таковых было около 20%, тогда как в 2010-м — более 70%. Более 600 тыс. устройств подверглись попыткам заражения вредоносным ПО через онлайн-доступ к банковским счетам. Количество уникальных URL-адресов, с которых атакуют злоумышленники, выросло до 173 млн.

Всего в мире зафиксировано более 900 киберпреступников и более 1 млрд вредоносных программ.

Как Apple и другие цифровые экосистемы объединяют передовые технологии

Герман Греф и Стив Возняк, сооснователь Apple, обсудили, как экосистемы меняют глобальную экономику и помогают компаниям интегрироваться в мировое сообщество.

Возняк напомнил, что с самого начала Apple развивалась по пути экосистемы: она была одной из первых, кто выпускала и устройства, и ПО, и в итоге пришла к тесной интеграции девайсов и сервисов. Это же помогает контролировать безопасность данных.

При этом компания всегда отталкивалась от пользовательского опыта, стремясь сделать переход с одного устройства на другое «бесшовным», почти незаметным. Apple использует огромный объем данных для обучения алгоритмов и улучшения своих сервисов, но настаивает на том, что они остаются внутри экосистемы и не передаются третьим лицам.

Стив Возняк:

Говоря об ИИ, Возняк уточнил, что это все еще не полноценный интеллект, который мог бы превзойти человеческий мозг. Мы слишком полагаемся на технологии, которые пока всего лишь инструмент для конкретных задач, а не принятия решений.

«Нельзя заставлять технологии думать за нас, особенно — думать самостоятельно», — отметил Возняк.

Среди самых перспективных технологий для экосистем сегодня Возняк отметил биометрию вместо логина и пароля и распознавание лиц, которое проникает во все сферы.

Как выглядит цифровое государство и какое у него будущее?

Тему продолжили Райан Чилкот, экс-корреспондент Bloomberg TV и CNN, Роджер Халбхеер, главный советник по безопасности Microsoft и Игорь Ляпунов, вице-президент по информационной безопасности Ростелекома.

Они поговорили о том, как порталы госуслуг и другие онлайн-сервисы меняют жизнь людей в разных странах. Однако тотальная цифровизация ставит новые проблемы в плане кибербезопасности.

По словам Ляпунова, главные уязвимости сосредоточены в частных сервисах. 95% кибератак приходятся на кражи средств с карт или банковских счетов. Хуже всего обстоят дела в регионах, где для защиты данных просто нет ресурсов. При этом сами пользователи не заботятся о безопасности и используют простейшие пароли.

Халбхеер видит большую угрозу в дипфейках, которые со временем научатся обходить биометрию. Бизнесу и государствам по всему миру нужно объединяться, чтобы обмениваться опытом и давать отпор хакерам, чьи атаки становятся все более изощренными. Любая информация о киберугрозах должна быть открытой, даже если речь идет об атаках на правительственные организации.

Как цифровые валюты меняют финансовую систему

Мэттью Блейк, руководитель финансовых и валютных инициатив ВЭФ, Марк Барнетт, Президент Mastercard Europe, Мэттью Дилл, старший вице-президент Visa и зампредправления ЦБ РФ Алексей Заботкин говорили о перспективах и рисках развития цифровых валют.

Цифровые платежи сегодня «вшиты» в наши рутинные операции, а наличные деньги окончательно уходят в прошлое. Однако стоит различать цифровые платежи с помощью реальных средств и цифровые валюты. Барнетт не считает биткоин и другие криптовалюты полноценными валютами, поскольку они не обеспечены физическим эквивалентом. Дилл уверен, что цифровые валюты помогают расширить доступ к финансовым услугам там, где нет физических банков. Свою задачу и Visa, MasterCard здесь видят в посредничестве: предоставлять держателям криптовалют доступ к их банковским счетам или выводу средств на онлайн-карты. Это возможно благодаря коллаборации платежных систем с цифровыми валютами — например, Visa и Bitcoin.

Алексей Заботкин рассказал о цифровом рубле — новой валюте, которая эмитируется наравне с обычным российским рублем и сочетает свойства наличных и безналичных денег. Среди уникальных свойств — возможность ограничить применение валюты: например, можно перевести цифровые рубли детям, установив запрет на оплату ими онлайн-игр. Для расчетов цифровыми рублями создадут специальные сервисы.

Как Интерпол и частные корпорации борются с киберугрозами

Директор по расследованию киберпреступлений Интерпола Крейг Джонс, генсек Интерпола Юрген Шток, CEO Cyber Threat Alliance Майкл Дэниел и руководитель направления Global Intelligence FS-ISAC Тереза Уолш обсудили, как международные организации борются с транснациональными кибератаками.

Главная угроза последних лет — вирусы-шифровальщики. Это разновидность программ-вымогателей (они же трояны), которые кодируют ценные файлы на компьютере и требуют выкуп за их расшифровку.

Сам рынок хакерских услуг за последние годы стал широко развитым и хорошо организованным. Здесь работают целые подпольные корпорации с мощной ИТ-инфраструктурой и предоставляют кибератаки как полноценный сервис. Они атакуют целые правительства и даже министерства здравоохранения, ставя под угрозу жизни людей.

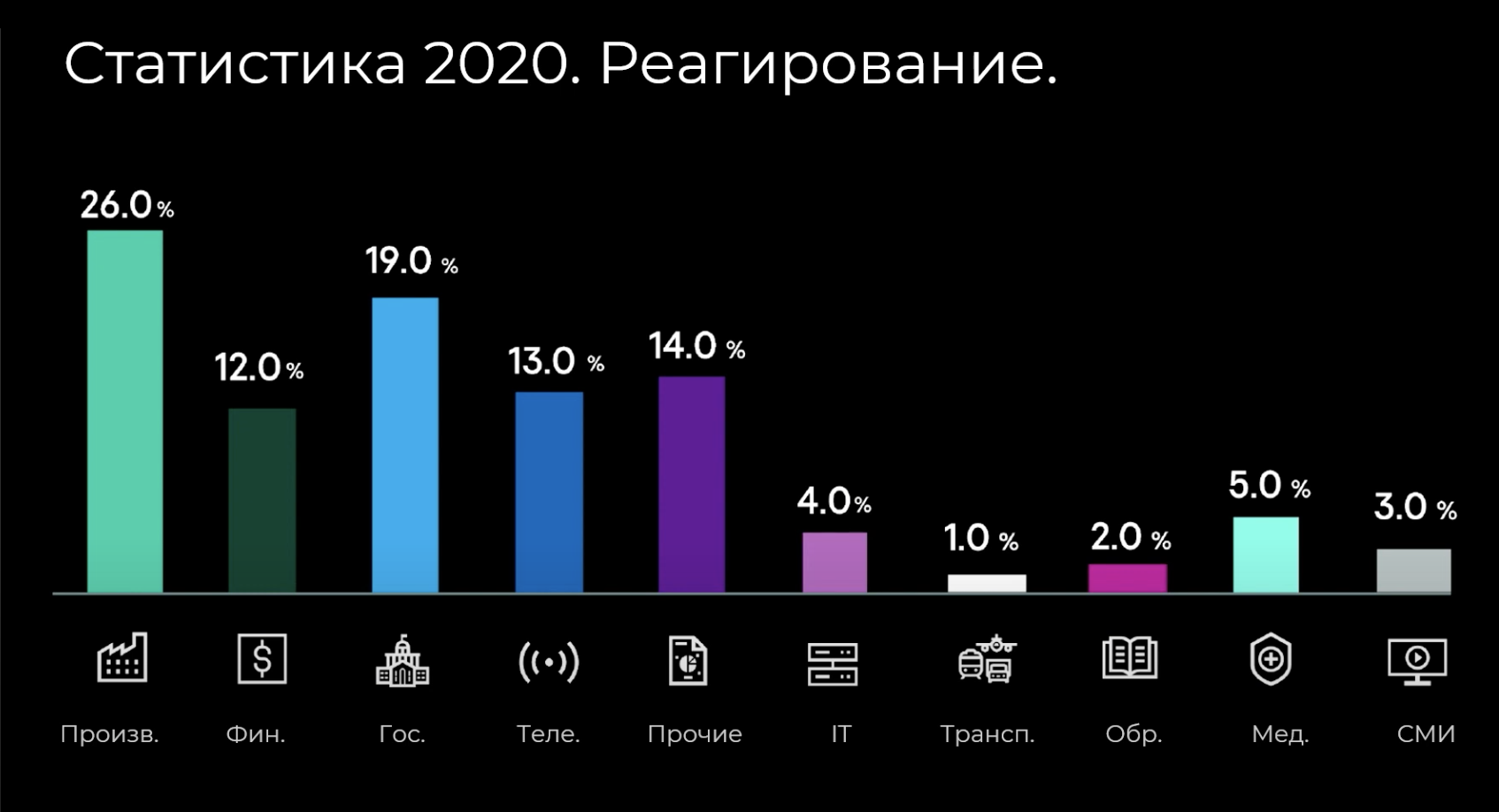

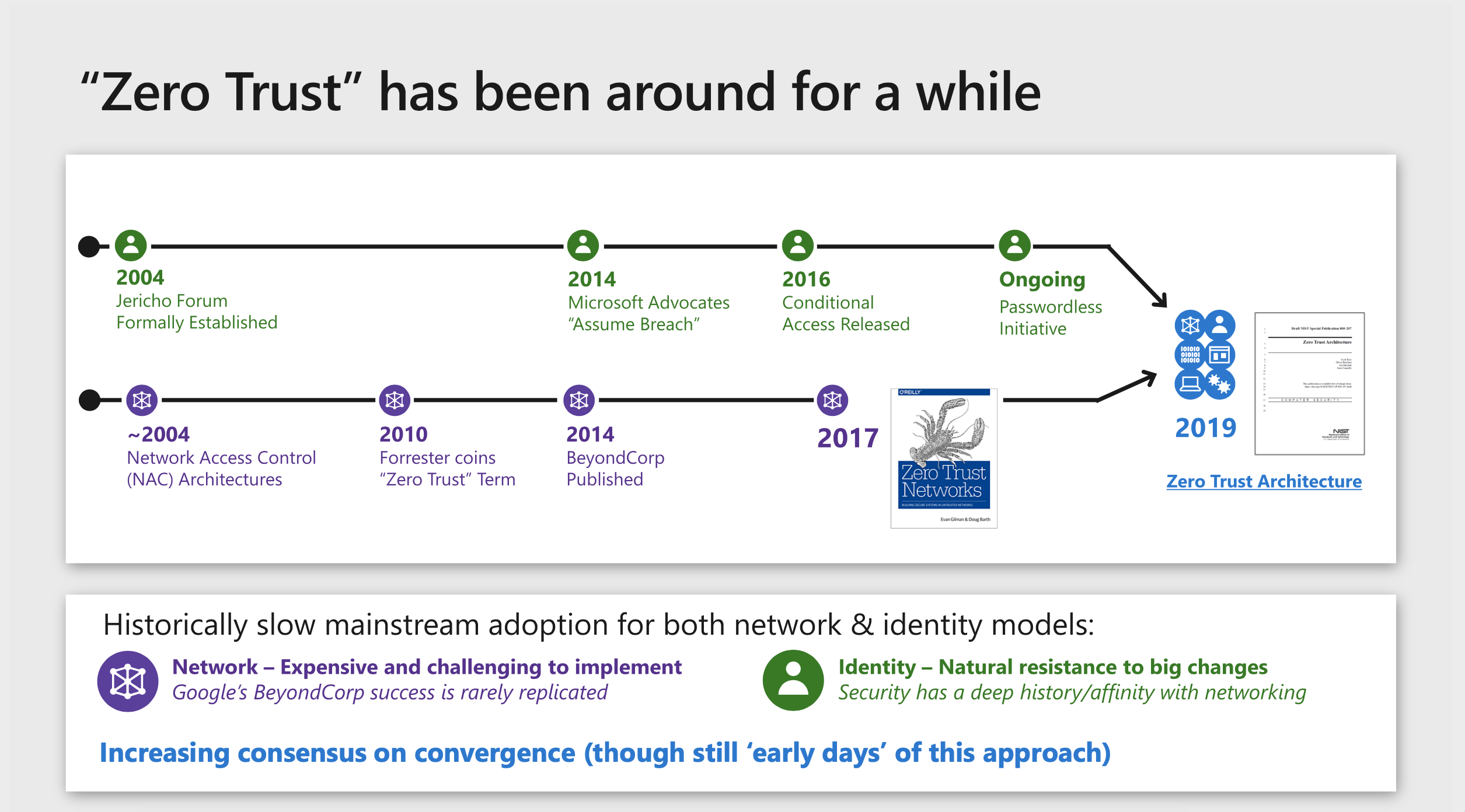

Дать отпор им можно, объединив усилия и технические возможности. К примеру, Интерпол сотрудничает с государственными и частными структурами по всему миру, используя данные разведслужб по всему миру и делясь своими наработками в этой области. Международные организации в сфере кибербезопасности, в свою очередь, передают данные об атаках и делятся успешными кейсами. Важным инструментом является стратегия Zero Trust.

Zero Trust — глобальный тренд в кибербезопасности

Артем Синицын, директор программ ИБ в Центральной и Восточной Европе компании Microsoft, рассказал, что такое подход Zero Trust и как крупнейшие ИТ-компании внедряют его по всему миру:

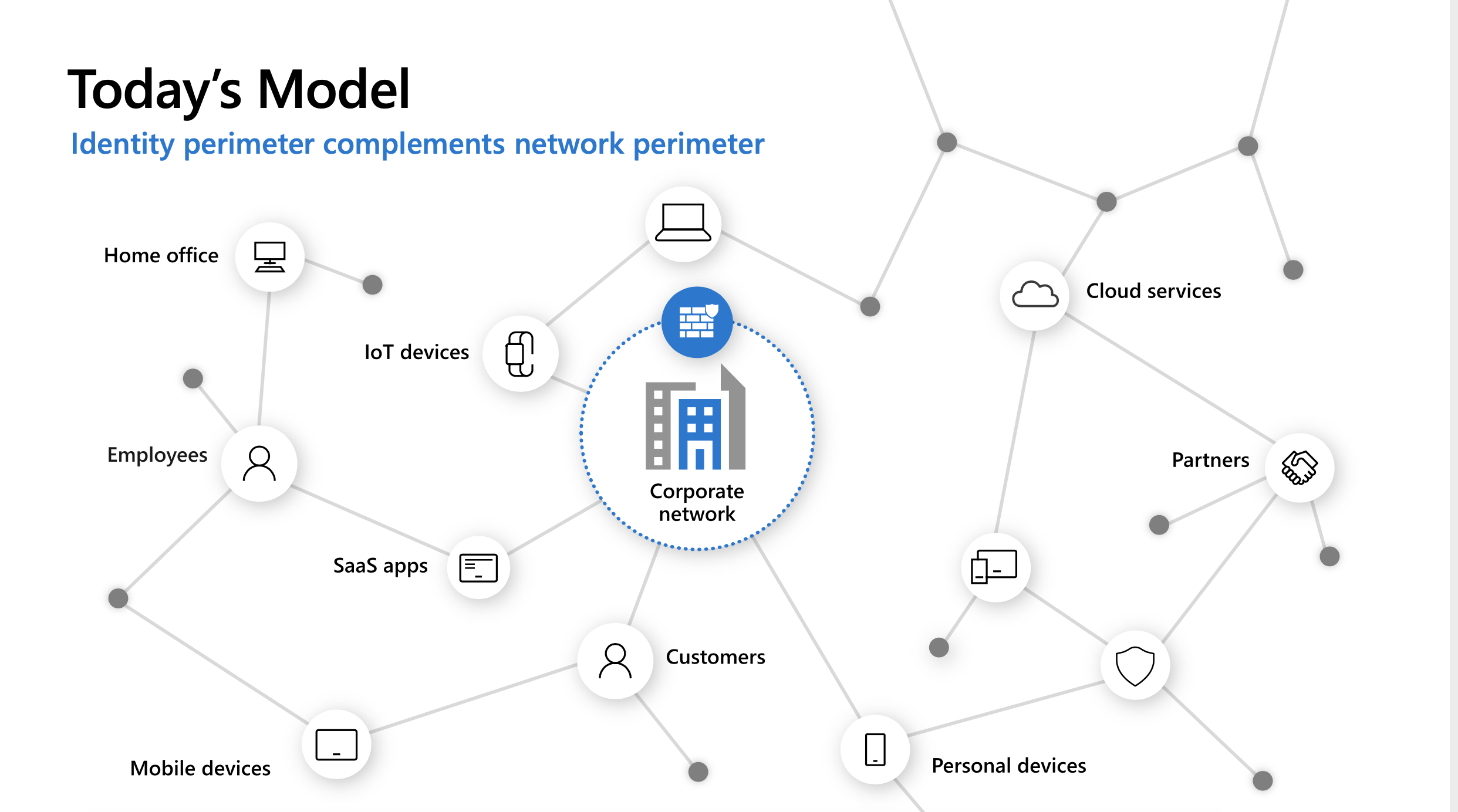

Раньше кибербезопасность компаний строилась по традиционной модели: данные хранили в закрытой корпоративной сети и доверяли только тем устройствам и сервисам, которые находятся внутри нее. Защита на этом этапе была, по сути, физической: серверы и рабочие компьютеры находились в одном месте, и доступ к ним был строго ограничен.

Потом на смену пришла сетевая защита: когда внутри корпоративной сети выделялись локальные зоны с разным уровнем защиты и доступа. Их ограждали при помощи файерволлов или DMZ (англ. Demilitarized Zone — демилитаризованная зона, ДМЗ) — сегмента сети, содержащий общедоступные сервисы и отделяющий их от частных.

Наконец, когда многие начали работать с ноутбуков и мобильных устройств, для кибербезопасности стали применять идентификацию — защиту всех данных в рамках учетной записи конкретного пользователя, на каждом из используемых им устройств.

Сегодня в сфере кибербезопасности все чаще используют модель Zero Trust («нулевое доверие»). Это значит, что по умолчанию все устройства и пользователи, которые подключаются к сети, пользуются нулевым уровнем доверия. Каждый раз им нужно доказывать (с помощью идентификации) свое право на доступ к корпоративным данным. При этом неважно, из какой точки, с какого устройства и к какому сегменту сети они подключаются.

В рамках модели Zero Trust служба безопасности должна отслеживать все подозрительные сигналы при входе в сеть и предупреждать возможные атаки в любом сегменте. Это возможно с помощью распределенных доступов — например, на определенное время или только к определенным ресурсам, — а также многоуровневой идентификации.

Чтобы внедрять такой подход, необходимо разрабатывать корпоративную политику безопасности и постоянно корректировать ее регламенты в ответ на новые угрозы.

Исторически, с начала 2000-х годов, сложилось два главных типа модели Zero Trust в ИТ-корпорациях:

Распределенный доступ данных, который применяют в Zero Trust, позволяет предоставить полный или частичный доступ тем, кому он действительно нужен, а остальным — ограничить. Чтобы противостоять взломам и фишингу данных с устройств сотрудников, Microsoft внедряет усиленную идентификацию и верифицирует доступ на каждом этапе: для самих пользователей, их устройств, рабочих сеансов, сторонних сервисов.

Сейчас мы наблюдаем переход к следующей ступени развития подхода Zero Trust с применением ИИ и машинного обучения: когда ИТ-система сама находит уязвимости и подозрительную активность, устраняет их и усиливает защиту. Специалисты по кибербезопасности только следят за работой системы и изредка корректируют или модернизируют алгоритмы.

Красный Крест и ЮНИСЕФ помогают создавать безопасное цифровое пространство

Красный Крест помогает жертвам военных конфликтов, которые обращаются в организацию за защитой, обеспечить безопасность их персональных данных. Это касается и политических беженцев. Подробностями поделился Петер Маурер, президент Международного Комитета Красного Креста.

Он рассказал, что в последние годы атакам все чаще подвергаются службы здравоохранения, а международные конфликты перешли в киберпространство. Киберугрозы становятся еще одним инструментом для проявления насилия и нетерпимости. Задача международных организаций — работать с такими угрозами на всех уровнях, предупреждая агрессию и помогая тем, кто пострадал от нее. Необходимы также специальные нормы международного гуманитарного права — по аналогии с Женевской конвенцией — которые были бы направлены на поддержку жертв кибервойн и сетевых конфликтов.

В 2019 году чешская военная разведка опубликовала отчет, в котором указала на то, что международные кибератаки могут привести к III мировой войне. Более того, их назвали «первым этапом подготовки» будущего конфликта, главными участниками которого, по ее мнению, станут Россия, Китай и США.

В свою очередь, ЮНИСЕФ решает проблему кибербуллинга детей — об этом рассказала исполнительный директор Генриетта Х. Фор. Проблема в том, что дети в Сети гораздо доверчивее взрослых, и более трети из них становятся жертвами фишинга, домогательств и травмирующего контента. ЮНИСЕФ запустила онлайн-проект, где дети и их родители могут поделиться своими переживаниями, получить поддержку и консультации специалистов.

Нужно ли международное регулирование в Сети?

СЕО DiploFoundation Йован Курбалия, директор Координационного центра доменов.RU/.РФ Андрей Воробьев и старший вице-президент по работе с правительствами и межправительственными организациями ICANN Мэнди Карвер обсудили, как защитить пользователей в глобальном цифровом пространстве и учесть интересы всех сторон — властей, бизнеса и граждан.

Главная сложность заключается в том, что до сих пор нет конкретных правил и определений для сетевой безопасности. Поэтому универсальные нормы пока разработать невозможно, но можно ввести их для отдельных сегментов: кибербезопасности, пользовательских соглашений и глобальных интернет-сервисов.

Яркий пример такой нормы — международная политика разрешения доменных споров, принятая в 1999 году. Подобным же образом можно наладить международное сотрудничество по борьбе с киберпреступниками и вредоносным ПО.