класс защищенности информационной системы к3 уз3 что это

Определение класса защищенности государственной информационной системы

Определение класса защищенности государственной информационной системы осуществляется в соответствии с приказом ФСТЭК РФ от 11 февраля 2013 г. № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»

Уровень значимости информации определяется степенью возможного ущерба для обладателя информации (заказчика) и (или) оператора от нарушения конфиденциальности (неправомерные доступ, копирование, предоставление или распространение), целостности (неправомерные уничтожение или модифицирование) или доступности (неправомерное блокирование) информации.

УЗ = [(конфиденциальность, степень ущерба) (целостность, степень ущерба) (доступность, степень ущерба)],

где степень возможного ущерба определяется обладателем информации (заказчиком) и (или) оператором самостоятельно экспертным или иными методами и может быть:

Информация имеет высокий уровень значимости (УЗ 1), если хотя бы для одного из свойств безопасности информации (конфиденциальности, целостности, доступности) определена высокая степень ущерба.

Информация имеет средний уровень значимости (УЗ 2), если хотя бы для одного из свойств безопасности информации (конфиденциальности, целостности, доступности) определена средняя степень ущерба и нет ни одного свойства, для которого определена высокая степень ущерба.

Информация имеет низкий уровень значимости (УЗ 3), если для всех свойств безопасности информации (конфиденциальности, целостности, доступности) определены низкие степени ущерба.

При обработке в информационной системе двух и более видов информации (служебная тайна, налоговая тайна и иные установленные законодательством Российской Федерации виды информации ограниченного доступа) уровень значимости информации (УЗ) определятся отдельно для каждого вида информации. Итоговый уровень значимости информации, обрабатываемой в информационной системе, устанавливается по наивысшим значениям степени возможного ущерба, определенным для конфиденциальности, целостности, доступности информации каждого вида информации.

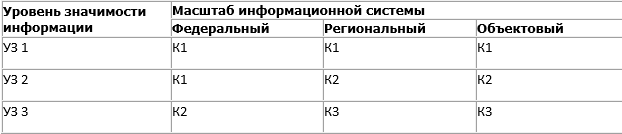

Класс защищенности информационной системы определяется в соответствии с таблицей:

Уровень значимости

информации

Масштаб информационной системы

Что такое ФЗ-152 о персональных данных

Федеральный закон РФ № 152-ФЗ «О персональных данных» вступил в силу 26.01.2007. Этот документ определяет требования по работе с персональными данными (ПДн) российских граждан, обеспечивает защиту их интересов и надлежащий уровень защиты. Собирать, обрабатывать и хранить ПДн людей (сотрудников или клиентов, подписчиков или посетителей сайта) можно (за некоторыми исключениями) только с их согласия.

Сама по себе идея закона не нова. Норвегия и Франция озаботились этим вопросом в конце 19-го века. А в 1948 году ООН подготовила Всеобщую декларацию прав человека, где описала в том числе и правила обработки личных данных граждан. В 1981 году Совет Европы подписал конвенцию по обработке ПДн, а 2006 году её ратифицировала Россия. 1 сентября 2015 начал действовать закон 242-ФЗ о внесении изменений в отдельные законодательные акты, в частности в 152-ФЗ. Согласно ему, сбор и изменение персональных данных российских граждан допускается только на территории РФ.

Другие страны тоже работают в этом направлении. Например, Китай 1 июня 2017 года подписал законопроект «О кибербезопасности КНР», где очень детально описал правила использования персданных. Существует закон, действующий на территории Европы: GDPR (General Data Protection Regulation). Это документ о защите данных и конфиденциальности, действующий в Европейском союзе (ЕС) и Европейской экономической зоне (ЕЭЗ). Общий регламент по защите данных детальный и очень жёсткий, а потому требует внимательного изучения и соблюдения. При обработке персональных данных граждан разных стран нужно учитывать специфику законодательства страны в отношении персданных.

В целом, подобные законы полезны и нужны людям, поскольку закрывает для посторонних доступ к личным данным без разрешения от человека на использование этой информации.

Уровни защищённости персональных данных

Поскольку категории ПДн бывают разные, требования по их защите тоже отличаются. В соответствии с законодательством РФ определены 4 уровня защищенности (УЗ) персональных данных. Мы рассмотрим их основные особенности, детальнее можно ознакомиться в тексте закона.

УЗ-1

Высший уровень защиты. Требуется, когда информационная система обрабатывает специальные, биометрические или иные категории данных, несанкционированное использование которых может повлечь значительные угрозы жизни и здоровья субъекту ПДн, или финансовые последствия. Например, информация о расовой и национальной принадлежности, о политических и религиозных взглядах, состоянии здоровья и др. Требуется специальное ПО, шифрование и соблюдение большого списка требований. Например:

УЗ-2

Используются чуть менее жёсткие требования для защиты данных, компрометация которых может привести к негативным последствиям для субъектов ПДн. Обязательно наличие систем резервного копирования и защиты от взлома. Этот уровень устанавливается, когда, например, имеются угрозы второго типа и ведётся работа с общедоступными личных данными при количестве от 100 тысяч человек. Из дополнительных требований:

УЗ-3

Уровень защиты, необходимый для хранения иных данных и работе с общедоступными ПДн с количеством субъектов не более ста тысяч. Из обязательных требований можно выделить следующие:

УЗ-4

Самый простой, базовый уровень защиты. Используется для хранения общедоступных персональных данных, при наличии угроз третьего типа и обработке других категорий меньше 100 тысяч человек). Для защиты ПДн обязательно наличие антивируса. Из дополнительных требований:

Стоит заметить, что в одной информационной системе может обрабатываться несколько категорий ПДн. Уровень защиты определяется, исходя из наиболее чувствительной к компрометации категории. Кроме того, существует классификация защищенности государственных информационных систем. Классы (К1, К2, К3) определяются уровнем значимости информации (УЗ), обрабатываемой в этой информационной системе, и масштабом информационной системы.

Проверка выполнения обязательных норм безопасности должна осуществляться не реже, чем раз в три года

Зачем нужны облачные решения по защите ПДн

Силами компании бывает непросто обеспечить нужный уровень защиты персональных данных и поддерживать его в дальнейшем. Поэтому многие коммерческие и государственные организации выбирают облачные решения. В чём преимущество такого выбора?

В целом, есть смысл выбирать провайдера с более высокими уровнями защиты. Вполне возможно, что бизнес изменится, а УЗ-3 превратится в УЗ-2. И наоборот. Жёсткая привязка провайдера к одному уровняю потребует от клиента миграции в другое облако. А миграция — это всегда боль. Поэтому лучше думать на будущее и выбирать подрядчика, способного быстро поменять уровень защиты на тот, который требуется клиенту.

Примеры защиты ПДн для разных организаций

Теория может показаться слишком сложной. Поэтому давайте разберём несколько примеров организации защиты информации в организациях разного типа.

Медицинская информационная система. Можно сказать, что это зона особого внимания, ведь сотрудники медучреждений работают с крайне чувствительной информацией, относящейся к специальной категории данных. В рамках ИТ-инфраструктуры решаются задачи по:

В зависимости от типа имеющихся угроз и количества обрабатываемых субъектов ПДн медицинской информационной системе понадобится обеспечить соответствие стандарту безопасности по УЗ-3 или УЗ-2.

Таксопарк. Многие службы такси на рынке уже добрый десяток лет, а их владельцы принимают на работу ИП и физических лиц. Данные о сотрудниках подпадали бы под требования УЗ-4, если бы не обязанность компании осуществлять медицинский контроль сотрудников. Но помимо сбора медицинских данных, относящихся к специальной категории, компания может запрашивать и хранить справки о состоянии здоровья сотрудника. Соответственно, уровень защиты повышается как минимум до УЗ-3.

Интернет-магазин. Собираемые имена, телефоны и email относятся к общедоступной категории данных. То есть достаточно УЗ-4. Однако есть нюансы. Например, при заказе продуктов питания клиент может указать свои предпочтения, выбирая халяльные или кошерные товары. Это можно расценить как сведения о религиозной принадлежности и убеждениях. Аналогично можно подвести под категорию иных данных вегетарианские убеждения, хотя это может быть просто жизненной позицией человека, которому просто нельзя употреблять в пищу мясо. Грань очень зыбкая, и определить её крайне сложно.

Дизайн-студия. Компания использует западного облачного провайдера для обработки общедоступных данных клиентов (ФИО, телефон, email). Эти данные относятся к категории персональных. Можно ли хранить бэкапы таких баз данных на зарубежных серверах? Да, можно. Первоначальный сбор — обязательно на территории России, а обработка допускается и за рубежом. Скорее, всего здесь достаточно УЗ-4.

Облачные провайдеры также могут предложить гибридное решение, когда клиент разворачивает частное облако на своей инфраструктуре, а провайдер обеспечивает её защищённость и помогает получить необходимые сертификаты.

Чем грозит несоблюдение закона

Поскольку в том или ином виде данные собирает практически любая компания, вопрос соблюдения ФЗ-152 касается всех. Ответственность за нарушение закона о персональных данных может быть дисциплинарной, административной и даже уголовной. Подробнее о том, что ждёт физических и юридических лиц, нарушивших закон, рассказывается в этой статье.

Роскомнадзор периодически проверяет компании на предмет сбора ими ПДн и наличия регистрации как оператора персональных данных. Если выявляются нарушения, следуют штрафы согласно статье 13.11 КоАП РФ.

Например, за нарушение требования о локализации персональных данных грозит штраф в разщмере от 30 тысяч до 6 млн рублей. Размер зависит от личности нарушителя: физлицо, юрлицо или должностное лицо. Штрафы также накладываются в тех случаях, когда оператор не защищает информацию или не обеспечивает запись, систематизацию, накопление, хранение информации в базах данных, находящихся на территории России. При повторно выявленном нарушении размер штрафа увеличивается.

Важно подчеркнуть, что санкции могут быть наложены не только за халатное отношение к безопасности персданных, но и за отсутствие соответствующей внутренней документации. КоАП предусматривает порядка 12 различных статей со штрафами за нарушение процессов обработки персональных данных – это могут быть отсутствие «Политики в отношении обработки персональных данных» или «Модели угроз безопасности». И следует помнить, что при невыполнении требований по защите персональных данных Роскомнадзор вправе приостановить функционирование информационной системы со всеми вытекающими убытками для владельца.

На что ещё обратить внимание

В 152-ФЗ нет запрета на хранение данных в облаке. Главное условие — ЦОД выбранного облачного провайдера должен находиться в России. Уже имеющиеся данные можно хранить и обрабатывать на зарубежных серверах. Но первичное накопление и обработка должны выполняться на серверах, которые физически находятся на территории РФ.

Если обеспечить соответствие УЗ-4 и даже УЗ-3 сравнительно нетрудно, то обеспечить более высокий уровень защиты локальных физических серверов по силам далеко не всем. Потребуется специализированное оборудование, сертифицированный софт, а также компетентные сотрудники, которые способны настроить систему должным образом и следить за её работоспособностью. Чтобы получить нужный уровень защиты быстро и за разумные деньги, стоит воспользоваться облачными услугами.

Не все облачные провайдеры могут обеспечить такой уровень защиты. Поэтому в обязательном порядке запрашивайте у подрядчика сертификаты и аттестаты, подтверждающие заявленный уровень защищённости. Нередки случаи, когда провайдер обещает УЗ-1 для хранения ПДн клиента по ФЗ-152, а по факту его инфраструктура находится на уровне УЗ-3. Или УЗ-2, что уже лучше, но всё равно недостаточно.

Обратите на это внимание: из крупных облачных провайдеров в России на уровне УЗ-1 аттестовано не более 5 провайдеров, чуть больше —на уровне УЗ-2. Так что обязательно нужно запрашивать сертификаты.

Для уровней УЗ-4 и УЗ-3 требования по защите легко выполняются, если вы размещаете информационную систему в уже аттестованном ЦОД. При этом вам достаточно выполнить минимальный набор организационных и технических мер.

Выводы

На что опираться при выборе облачного провайдера, предлагающего услуги по защите персональных данных? Предлагаем базовый перечень требований, которым вы можете руководствоваться при выборе подрядчика.

УСПЕЙТЕ ДО НГ!

Самый посещаемый курс «Клерка» про управленческий учет проходят уже более 100 ваших коллег. Успейте записаться на курс по старой цене 2021 года. Потом – дороже. Оплатите сейчас, учитесь в 2022 году в удобном потоке.

Как мы помогаем быстро аттестоваться по требованиям ИБ тем, кто переезжает в облако

На сайте Роскомнадзора вывешивают в декабре плановые проверки на следующий год. Начинали с иностранных соцсетей, сейчас в очереди банки и ряд компаний на Дальнем Востоке. Не у всех всё гладко, а проверки подбираются близко. В результате это породило некоторую заинтересованность к переездам в аттестованное облако, поэтому хотелось бы рассказать подробнее про то, что может предстоять по ФЗ-149 и 152.

А ещё я видел, как аттестацию на соответствие ФЗ-152 делают по ошибке. Ниже поясню, почему она не всегда нужна.

Сейчас далеко не все понимают, что необходимо делать при развёртывании инфраструктуры не у себя в виде стойки. Российский рынок не сильно подкован в вопросах переезда в облако. Крупные госзаказчики интуитивно понимают, что облачные технологии (в частности гособлако) им необходимы, но не понимают, что нужно для этого сделать. У нас всё готово для таких ситуаций, есть специальный центр компетенций по информационной безопасности. Платформа Техносерв Cloud аттестована по требованиям безопасности информации и позволяет размещать ГИС и ИСПДн, к которым предъявляются наивысшие требования по защите информации, остаётся только аттестовать решение клиента. С нашей помощью это обычно проходит за 2–3 месяца, что гораздо быстрее (самостоятельно это занимает обычно 6 месяцев).

Давайте рассмотрим такую процедуру на примере. Предположим, вы медицинская компания, которая очень охраняет персональные данные пациентов.

Короткий ликбез про то, чем лицензирование отличается от сертификации и аттестации:

Сначала оценивается уровень значимости информации и возможного ущерба, масштаб информационной системы. Для медицинской системы назначается Класс защищённости (К 1) — информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных.

Персональные данные регулируются ФЗ-152. Организации, являющиеся операторами по обработке персональных данных граждан Российской Федерации, обязаны обеспечить запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных с использованием баз данных, находящихся на территории Российской Федерации.

Есть четыре категории ПДн: специальные, биометрические, общедоступные, иные. Уровни защищённости выглядят вот так:

Обрабатываемые ПДн

Объём ПДн

Тип актуальных угроз

Угрозы 1-го типа

Угрозы 2-го типа

Угрозы 3-го типа

Специальные категории ПДн

УЗ 1

УЗ 1

УЗ 2

УЗ 1

УЗ 2

УЗ 3

Специальные категории ПДн сотрудников оператора

УЗ 1

УЗ 2

УЗ 3

УЗ 1

УЗ 2

УЗ 3

Иные категории ПДн

УЗ 1

УЗ 2

УЗ 3

УЗ 1

УЗ 3

УЗ 4

Иные категории ПДн сотрудников оператора

УЗ 1

УЗ 3

УЗ 4

УЗ 2

УЗ 2

УЗ 4

УЗ 2

УЗ 3

УЗ 4

Общедоступные ПДн сотрудников оператора

УЗ 2

УЗ 3

УЗ 4

Чем выше определён Уровень защищённости ПДн, тем больше мер по обеспечению безопасности персональных данных требуется выполнить для нейтрализации угроз безопасности ПДн. Если по ошибке определить более высокий уровень защищённости, то, соответственно, придётся строить более дорогую систему защиты ПДн. Если определить более низкий уровень защищённости, то это приведёт к нарушению требования законодательства.

Кроме того, требуется ещё ряд защитных мер. Вот, например, таблица соответствия нашего облака «из коробки» без доделок под конкретного клиента:

Параметр сегмента

Защищенный

Закрытый

Размещение информационных систем, не предъявляющих специализированных требований к информационной безопасности.

Размещение информационных систем компаний и организаций, в том числе участвующих в процессах обработки данных держателей банковских карт

Размещение государственных информационных систем (ГИС) и информационных систем персональных данных (ИСПДн) с наивысшими требованиями к информационной безопасности

Соответствие законодательству РФ по информационной безопасности

● Приказ ФСТЭК России №21

● Payment Card Industry Data Security Standard (PCI DSS) — стандарт безопасности данных индустрии платёжных карт;

● Положение Банка России №382-п «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств»;

● Стандарт Банка России (СТО БР ИББС)

● Приказ ФСТЭК России №17

● Приказ ФСТЭК России №21

Сертификат соответствия (в качестве сервис-провайдера) требованиям Стандарта безопасности данных индустрии платёжных карт (PCI DSS)

Аттестат соответствия инфраструктуры сегмента «Закрытый» требованиям по защите информации для размещения информационных систем и систем, обрабатывающих персональные данные до 1-го класса/уровня защищённости

Применяемые средства защиты позволяют выполнить следующие требования, предъявляемые:

● к информационным системам персональных данных до 3-го уровня защищённости включительно;

● стандартом PCI DSS;

● Положением Банка России №382-П

Применяемые средства защиты позволяют выполнить требования, предъявляемые:

● к информационным системам до 1-го класса защищённости включительно;

● к информационным системам персональных данных до 1-го уровня защищённости включительно.

Обеспечение физической безопасности ИТ-инфраструктуры:

● контроль и управление доступом в дата-центр;

Обеспечение физической безопасности ИТ-инфраструктуры:

● контроль и управление доступом в дата-центр;

● Через защищённое VPN-подключение поверх публичного Интернета (IPSec VPN — реализуется программными средствами платформы виртуализации);

● Через отдельный, защищённый аппаратными средствами криптографической защиты канал связи;

● Через защищённое VPN-подключение поверх публичного Интернета (IPSec VPN с криптозащитой по ГОСТ

Информационная безопасность в облаке начинается с защиты периметра, защиты от DDoS с помощью внешнего центра очистки или подключения к провайдерам с необходимыми возможностями, а также состоит из предоставления и организации доступа и заканчивается разделением сетей.

Теперь, если вы негосударственная медорганизация, всё гораздо интереснее. Во-первых, надо разобраться, обрабатываете ли вы персональные данные. Простая формула такая:

<Ф. И. О. + дата рождения + адрес местожительства>= персональные данные

<Ф. И. О.>или <дата рождения>или <адрес местожительства>≠ персональные данные

Факторов и сочетаний больше, поэтому надо сначала сделать оценку. Потом надо решить, нужна ли вам аттестация по защите персональных данных или нет. Для негосударственных коммерческих компаний она необязательная, проходится по желанию оператора. Но при этом ФСТЭК напоминает, что по ФЗ-152 должна регулярно проводиться оценка эффективности мер защиты персональных данных. Аттестация считается за такую оценку. То есть можно её не делать, но придётся делать другую процедуру оценки, поэтому многие её проходят, чтобы сразу и наверняка. Ещё одна причина — по ошибке, не разобравшись в требованиях. Третья причина — для самоконтроля, чтобы убедиться, что защита реально по нормативу, — в ФЗ-152 прописаны в целом очень здравые вещи. Здесь к нам иногда приходят просто потому, что мы заведомо умеем защищать системы с самым высоким классом защищённости и имеем инфраструктуру для этого.

Что делать до переезда?

Прежде чем переезжать в облачную инфраструктуру, особое внимание необходимо уделить вопросам тестирования. Именно на этом этапе у заказчика должно сложиться реальное представление о том, как само облако и сопутствующие услуги работают.

Тестирование нужно функциональное и нагрузочное. В результате функционального тестирования заказчик должен убедиться, что всё работает так, как он ожидает. В результате нагрузочного тестирования заказчик должен убедиться, что всё это ещё и не падает.

Что делать, если мы попали? В список на проверку?

Как правило, если заказчик попадает в список Роскомнадзора, то либо его уведомляют о внеплановой проверке, либо времени на детальные тесты уже нет. Вот типы проверок:

Поскольку платформа уже аттестована, это сильно снижает объем трудозатрат по выполнению требований законодательства по защите информации. В нашем облаке применяются все необходимые периметровые средства защиты (межсетевые экраны, средства обнаружения и предотвращения вторжений и атак, криптошлюзы) и средства защиты среды виртуализации. Соответственно, при проверке клиент может указать, что большинство функций по защите информации выполняет Техносерв, а мы готовы предоставить все необходимое для подтверждения этого.

То есть 80% работы мы уже сделали.

Компетенцию информационной безопасности мы предоставляем как аутсорсинг. Можно делать это самостоятельно, но за счёт большого опыта внедрений мы можем обеспечить очень сжатые сроки.

Архитектура

Вот два примера архитектуры расположения инфраструктуры в облаке. Они отличаются тем, собственный ли комплекс DDoS-защиты у организации или используется наш, поставляемый с платформой. Примерно таким же образом можно подойди к другим компонентам и средствам защиты информационной безопасности.

Уровни защищенности персональных данных

Увеличение количества угроз и объемов обрабатываемой информации привело к формированию нормативно-правовой базы, устанавливающей требования к операторам персональных данных. Поскольку информационные системы между собой существенно отличаются, государственные органы предусмотрели отдельные правила по обеспечению безопасности для ИС с разным уровнем защищенности ПДн. Данный показатель позволяет определить, насколько эффективно организация справляется с угрозами. Рассчитывают его с учетом нескольких параметров, о которых вы узнаете, прочитав данный обзор. Сразу отметим, что для правильного определения требуется доскональное знание законодательной базы, опыт и навыки работы в сфере ИБ.

Длительный период времени классификация ИСПДн осуществлялась не по уровню защищенности персональных данных, а по классам. Современная терминология и разделения закреплены в правительственном Постановлении № 1119, утверждённом 1 ноября 2012 года. В документе представлена таблица ПД, описаны критерии определения уровней (всего их предусмотрено 4), а также прописаны конкретные меры профилактики несанкционированного доступа к конфиденциальным сведениям

Требованиями к защите ПДн при их обработке в информационных системах (Утв. Постановлением Правительства № 1119 от 01.11.2012) установлены 4 уровня защищенности персональных данных, различающихся перечнем необходимых к выполнению требований по защите информационных систем.

Определение уровня защищенности персональных данных

Для определения уровня защищенности необходимо установить категории обрабатываемых персональных данных субъектов (физических лиц), вид обработки по форме отношений между субъектами и организацией, количество субъектов, а также тип угроз актуальных для информационной системы.

Категории обрабатываемых персональных данных (ПДн), подразделяются на 4 группы:

1 группа — специальные категории ПДн, к которым относятся информация о национальной и расовой принадлежности субъекта, о религиозных, философских либо политических убеждениях, информацию о здоровье и интимной жизни субъекта;

2 группа — биометрические ПДн, то есть данные, характеризующие биологические или физиологические особенности субъекта и используемые для установления личности, например, фотография или отпечатки пальцев;

3 группа — общедоступные ПДн, то есть сведения о субъекте, полный и неограниченный доступ к которым предоставлен самим субъектом;

4 группа — иные категории ПДн, не представленные в трех предыдущих группах.

По форме отношений между вашей организацией и субъектами обработка подразделяется на 2 вида:

По количеству субъектов, ПДн которых обрабатываются, нормативным актом определены лишь 2 категории:

К какой категории относить объем, который составляет ровно 100 000 субъектов, к сожалению, не понятно. Вот такая коллизия. Правовой вакуум, как любят говорить наши нормотворцы.

И наконец, типы актуальных угроз:

Как установить тип актуальных угроз не регламентировано, поэтому необходимо привлекать для оценки специалистов в области информационной безопасности.

Установив исходные данные, для конкретной ИСПДн определяется уровень защищенности персональных данных в соответствии со следующей таблицей:

Таблица уровней защищенности персональных данных

Классификация персональных данных в контексте установления уровня защищенности ИСПДн

Одной из задач, которую предстоит выполнить аутсорсинговым (предпочтительнее) или штатным специалистам перед определением способа нейтрализации угрозы, является установление категории ПДн (раньше присваивались классы), подразделяемые на группы:

Определение типа ПДн осуществляется отдельно для каждой ИСПДн организации с учетом ее характеристик.

Как происходит определение уровня защищенности персональных данных?

На показатель, кроме категории обрабатываемых личных сведений граждан, влияют и другие параметры:

Уровни обозначаются УЗ1, УЗ2, УЗ3 и УЗ4, при этом самым высоким (то есть требующим наиболее серьезной защиты) является первый, а самым низким — четвертый.

Важность правильного определения уровня защищенности ИСПДн

На основании проделанной работы по установлению степени защиты на каждую из ИС составляется акт классификации и формируется список требований, которые предстоит соблюдать при совершении различных операций с ПДн. Чем выше уровень, тем более продуманной и многоаспектной должна быть система защиты, а это напрямую влияет на сумму, которую придется потратить владельцам организации. Поэтому завышать УЗ нет никакого смысла, но и занижать тоже, иначе могут быть наложены санкции контролирующих органов.

Законодательные требования к ИСПДн с разным уровнем защищенности

Выбор, внедрение мер и средств нейтрализации угроз базируется на требованиях правительственного постановления 2012 года и Приказа ФСТЭК № 21 от 18 февраля 2013 года. Именно в последнем документе четко прописано, что нужно обеспечить для ИСПДн с 4, 3, 2 и 1 уровнем защищенности. Приведем пример того, что понадобится организациям с третьим классом ИС:

В зависимости от уровня защищенности ПДн определяется перечень требований, выполнение которых необходимо для нейтрализации угроз безопасности персональных данных.