В случае отказа носителя информации утилита поможет что

Типы неисправности переносных носителей информации

Прежде, чем приступать к восстановлению данных с USB FLASH DRIVE и ФЛЕШ карт (SD), необходимо определить тип неисправности переносного носителя информации. Неисправности бывают трёх типов.

Какие бывают типы неисправности переносных носителей информации.

1. Логическая неисправность возникает, чаще всего, при извлечении USB или SD диска до полного завершения работы ОС с устройством, или при аварийном завершении работы системы с подключенным носителем. К этому типу потери данных относится и непреднамеренное удаление файлов самим пользователем или форматирование диска. При логической неисправности, сама » ФЛЕШКА » остаётся функциональной и читается системой. Не читаются только данные. Однако повреждаются или удаляются лишь таблицы расположения файлов по кластерам.

Каждый кластер имеет свой адрес. В служебной таблице записывается информация об адресах того или иного файла (оглавление). Поэтому при повреждении таблицы система обращается не к тем кластерам для считывания информации. Сами файлы, как правило, остаются целыми (если только не проводилось низкоуровневое форматирование диска) и их можно восстановить с помощью предназначенных для этого утилит.

Программа при логической неисправности носителей информации.

Неплохо справляется с такой задачей бесплатная программа » RECUVA «. Она восстанавливает данные лучше многих платных утилит, имеет русский интерфейс и проста в работе. Удобнее работать в полуавтоматическом режиме «Мастер». В окне мастера нужно выбрать тип файлов (картинки, музыка и т. д.), место поиска удалённых файлов (карта памяти, корзина или др.) и метод анализа (углублённый или нет). Далее программа просканирует диск и выдаст список всех удалённых файлов с информацией о состоянии и возможности восстановления. К сожалению, имена файлов не дают представления об их содержимом, поэтому восстанавливать нужно всё.

2. Электрическая неисправность. В этом случае диск определяется системой неправильно, либо не определяется вовсе. В основном, это происходит из-за нарушения контактов или неполадок в работе контроллера портативного носителя. Данные можно восстановить только после физического ремонта электрических цепей или контроллера. После ремонта, в случае некорректного отображения данных, их восстанавливают как в 1 случае.

3. Физическое повреждение видно на глаз (повреждён разъём, корпус и т. д.). Необходим ремонт. Однако если повреждена микросхема, то восстановление данных с USB FLASH DRIVE и ФЛЕШ карт становится невозможным.

Тест на тему «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ»

«Управление общеобразовательной организацией:

новые тенденции и современные технологии»

Свидетельство и скидка на обучение каждому участнику

Тест ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А) комплекс мероприятий, направленных на обеспечение информационной безопасности.

Б) процесс разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

А) от компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

А) целостность

Б) достоверность

В) конфиденциальность

А) возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая независимость

В) нет правильного ответа

А) целостность информации

Б) непротиворечивость информации

В) защищенность от разрушения

А) защита от несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

А) получения определенных информационных услуг

Б) обработки информации

В) все ответы правильные

А) статическую

Б) динамичную

В) структурную

А) анализе потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

А) сведения о технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические проблемы

В) все ответы правильные

А) потенциальная возможность определенным образом нарушить информационную безопасность

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям данного этапа

А) попытка реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную безопасность

В) программы, предназначенные для поиска необходимых программ.

А) потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

А) промежуток времени от момента, когда появится возможность слабого места и до момента, когда пробел ликвидируется.

Б) комплекс взаимосвязанных программ для решения задач определенного класса конкретной предметной области

В) формализованный язык для описания задач алгоритма решения задачи пользователя на компьютере

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены соответствующие заплаты.

В) заплаты должны быть установлены в защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А) по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

А) отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

А) отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

А) ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

А) невозможность и нежелание обслуживающего персонала или пользователя выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

А) вредоносная функция

Б) внешнее представление

В) способ распространения

А) вирусы

Б) черви

В) все ответы правильные

А) код обладающий способностью к распространению путем внедрения в другие программы

Б) способность объекта реагировать на запрос сообразно своему типу, при этом одно и то же имя метода может использоваться для различных классов объектов

В) небольшая программа для выполнения определенной задачи

А) код способный самостоятельно, то есть без внедрения в другие программы вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие программы

В) программа действий над объектом или его свойствами

А) предметную

Б) служебную

В) глобальную

А) случайные

Б) преднамеренные

В) природные

А) объективные

Б) субъективные

В) преднамеренные

А) нарушение права собственности

Б) нарушение содержания

В) внешняя среда

А) случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

А) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

Б) некоторая последовательность действий, необходимых для выполнения конкретного задания

В) структура, определяющая последовательность выполнения и взаимосвязи процессов

А) неправильное выполнение элементом одной или нескольких функций происходящее в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

В) негативное воздействие на программу

А) такое нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

Б) неправильное выполнение элементом одной или нескольких функций происходящее в следствие специфического состояния

В) объект-метод

А) негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности выполнения им своих функций

А) ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

А) системные порты

Б) администрация

В) программное обеспечение

А) лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

А) сильной защиты

Б) особой защиты

В) слабой защиты

А) пассивные

Б) активные

В) полупассивные

А) совокупность законодательных актов, нормативно-правовых документов, руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и технических средств, предназначенных для накопления и коллективного использования данных

В) нет правильного ответа

А) международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

А) государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

А) сведения, защищаемые государством в области военной, экономической … деятельности

Б) документированная информация

В) нет правильного ответа

А) программа, специально разработанная для нарушения нормального функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые образуют ее структуру и поведение

А) трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

А) взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

А) хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

А) аппаратные

Б) криптографические

В) физические

А) специальные программы и системы защиты информации в информационных системах различного назначения

Б) структура, определяющая последовательность выполнения и взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит идея о том, что любое выражение из значений можно представить в виде совокупности объектов и связи между ними

50. Криптографические средства – это…

А) средства специальные математические и алгоритмические средства защиты информации, передаваемые по сетям связи, хранимой и обрабатываемой на компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах различного назначения

В) механизм, позволяющий получить новый класс на основе существующего

Если Вы считаете, что материал нарушает авторские права либо по каким-то другим причинам должен быть удален с сайта, Вы можете оставить жалобу на материал.

Курс повышения квалификации

Дистанционное обучение как современный формат преподавания

Курс повышения квалификации

Педагогическая деятельность в контексте профессионального стандарта педагога и ФГОС

Курс повышения квалификации

Современные педтехнологии в деятельности учителя

Ищем педагогов в команду «Инфоурок»

Найдите материал к любому уроку, указав свой предмет (категорию), класс, учебник и тему:

также Вы можете выбрать тип материала:

Общая информация

Похожие материалы

Лекция на тему «Понятие информационной безопасности. Основные составляющие.»

Игра в логические операции

Презентация «БАЗЫ ДАННЫХ» 11 класс

Тест. «Общение в Интернете в реальном времени»

Презентация «Разновидности объектов и их классификация»

Практическая работа №1 «Основные объекты операционной системы Windows»

Методическая разработка практического занятия «Оформление абзацев документов. Колонтитулы».

Конспект урока. Электронные таблицы. 7-й класс

Не нашли то что искали?

Воспользуйтесь поиском по нашей базе из

5432155 материалов.

Вам будут интересны эти курсы:

Оставьте свой комментарий

Авторизуйтесь, чтобы задавать вопросы.

Учителя о ЕГЭ: секреты успешной подготовки

Время чтения: 11 минут

АСИ организует конкурс лучших управленческих практик в сфере детского образования

Время чтения: 2 минуты

Все школы РФ с 2023 года подключат к государственной информационной системе «Моя школа»

Время чтения: 1 минута

Рособрнадзор разрешил провести ВПР по некоторым предметам на компьютерах

Время чтения: 0 минут

Учителя о ЕГЭ: секреты успешной подготовки

Время чтения: 11 минут

Названы главные риски для детей на зимних каникулах

Время чтения: 3 минуты

В Минпросвещения рассказали о формате обучения школьников после праздников

Время чтения: 1 минута

Подарочные сертификаты

Ответственность за разрешение любых спорных моментов, касающихся самих материалов и их содержания, берут на себя пользователи, разместившие материал на сайте. Однако администрация сайта готова оказать всяческую поддержку в решении любых вопросов, связанных с работой и содержанием сайта. Если Вы заметили, что на данном сайте незаконно используются материалы, сообщите об этом администрации сайта через форму обратной связи.

Все материалы, размещенные на сайте, созданы авторами сайта либо размещены пользователями сайта и представлены на сайте исключительно для ознакомления. Авторские права на материалы принадлежат их законным авторам. Частичное или полное копирование материалов сайта без письменного разрешения администрации сайта запрещено! Мнение администрации может не совпадать с точкой зрения авторов.

Организация защиты информации в информационных технологиях

8.1. Угрозы безопасности информации, их виды

Автоматизированные информационные технологии позволили перейти на новый уровень в проблеме обработки и передачи информации. В частности, автоматизация решения задач и технология электронных телекоммуникаций позволили решить многие задачи повышения эффективности процессов обработки и передачи данных на предприятиях и в организациях.

Однако наряду с интенсивным развитием вычислительной техники и систем передачи информации все более актуальной становится проблема обеспечения безопасности и защиты данных в информационных технологиях.

Публикации в зарубежной печати последних лет показывают, что возможности злоупотребления информацией, передаваемой по каналам связи, развивались и совершенствовались не менее интенсивно, чем средства их предупреждения. Уже в 1974-1975 гг. в правительственных кругах США было раскрыто около 70 случаев несанкционированного проникновения в ЭВМ, которые нанесли ущерб в размере 32 млн долл. Важность решения проблемы по обеспечению защиты информации подтверждается затратами на защитные мероприятия. По опубликованным данным объем продаж средств физического контроля и регулирования в автоматизированных технологиях обработки информации в США в 1985 г. составлял более 570 млн долл; западногерманские эксперты по электронике определили, что в 1987 г. в Западной Европе промышленными фирмами, правительственными учреждениями и учебными заведениями было истрачено почти 1,7 млрд марок на обеспечение безопасности своих компьютеров.

Технология защиты информации в ИТ включает в себя решение следующих проблем:

Несмотря на предпринимаемые дорогостоящие меры, функционирование автоматизированных информационных технологий на различных предприятиях и в организациях выявило наличие слабых мест в защите информации. Для того, чтобы принятые меры оказались эффективными, необходимо определить:

Угрозы безопасности делятся на случайные (непреднамеренные) и умышленные.

Источником случайных (непреднамеренных) угроз могут быть:

Меры защиты от таких угроз носят в основном организационный характер.

| Пассивные угрозы направлены на несанкционированное использование информационный ресурсов, не оказывая при этом влияния на функционирование ИТ | Активные угрозы имеют целью нарушение нормального функционирования ИТ посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы |

К пассивной угрозе относится, например, попытка получения информации, циркулирующей в каналах связи, посредством их прослушивания.

К активным угрозам относятся, например, разрушение или радиоэлектронное подавление каналов связи, вывод из строя рабочих станций сети, искажение сведений в базах данных либо в системной информации в информационных технологиях и т. д.

Умышленные угрозы подразделяются также на следующие виды:

| 1. | Внутренние | возникают внутри управляемой организации. Они чаще всего сопровождаются социальной напряженностью и тяжелым моральным климатом на экономическом объекте, который провоцирует специалистов выполнять какие-либо правонарушения по отношению к информационным ресурсам |

| 2. | Внешние | направлены на информационную технологию извне. Такие угрозы могут возникать из-за злонамеренных действий конкурентов, экономических условий и других причин (например, стихийных бедствий) |

По данным зарубежных источников, в настоящее время широкое распространение получил промышленный шпионаж, наносящий ущерб владельцу коммерческой тайны. В процессе промышленного шпионажа выполняются незаконные сборы, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

Практика функционирования информационных технологий показывает, что в настоящее время существует большое количество угроз безопасности информации. К основным угрозам безопасности информации и нормального функционирования информационной технологии относятся большое количество различных угроз, которые могут иметь локальный характер или интегрированный, т. е. совмещаться, комбинироваться или совпадать по своим действиям с другими видами угроз безопасности.

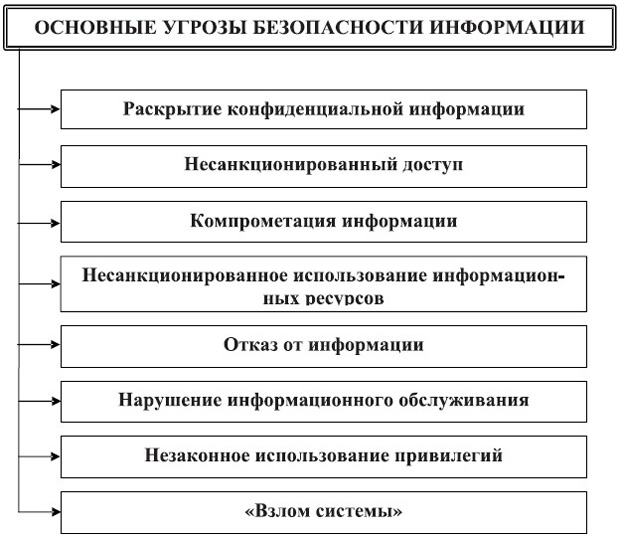

В целом можно выделить следующие умышленные угрозы безопасности данных в информационных технологиях (включая активные, пассивные, внутренние и внешние), представленные на рис. 8.1.

Раскрытие конфиденциальной информации может быть следствием:

Иногда выделяют разглашение информации ее владельцем или обладателем путем умышленных или неосторожных действий должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ними лиц, не допущенных к этим сведениям.

2. Несанкционированный доступ к информации выражается в противоправном преднамеренном овладении конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее распространенными путями несанкционированного доступа к информации являются:

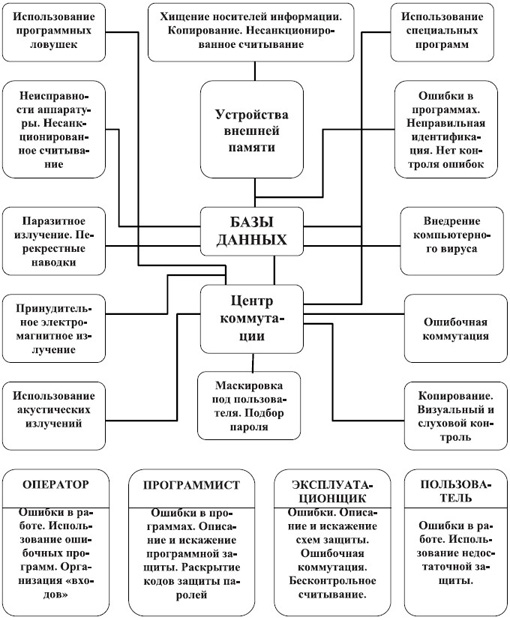

Возможные пути утечки информации при обработке и передаче данных в автоматизированной информационной технологии представлены на рис. 8.2.

Однако есть и достаточно примитивные пути несанкционированного доступа:

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует информационная технология, так и для ее пользователей.

3. Компрометация информации (один из видов информационных инфекций). Реализуется, как правило, посредством несанкционированных изменений в базе данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. При использовании скомпрометированной информации потребитель подвергается опасности принятия неверных решений.

7. Незаконное использование привилегий. Любая защищенная технология содержит средства, используемые в чрезвычайных ситуациях, или средства, которые способны функционировать с нарушением существующей политики безопасности. Например, на случай внезапной проверки пользователь должен иметь возможность доступа ко всем наборам системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции.

Наборы привилегий охраняются системой защиты. Несанкционированный (незаконный) захват привилегий возможен при наличии ошибок в системе защиты, но чаще всего происходит в процессе управления системой защиты, в частности, при небрежном пользовании привилегиями.

Строгое соблюдение правил управления системой защиты, а также принципа минимума привилегий позволяет избежать таких нарушений.

Большинство из перечисленных технических путей утечки информации поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности.

Реализация угроз безопасности информации в информационных технологиях приводит к различным видам прямых или косвенных потерь. Потери могут быть связаны с материальным ущербом:

Потери могут выражаться в ущемлении интересов экономического объекта, финансовых издержках или в потере клиентуры.

Специалистам информационных технологий следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей предприятий и организаций и их сотрудников. Например, к причинам и условиям, создающим предпосылки для утечки коммерческих секретов, могут относиться:

Необходимо отметить, что особую опасность в настоящее время представляет проблема компьютерных вирусов и вредоносных программ, т. к. эффективной защиты против них разработать не удалось.

Этот вид угроз может быть непосредственно связан с понятием » атака «, который в настоящее время широко используется нарушителями против информационных технологий различных экономических объектов.

Например, атакой является применение любой из вредоносных программ. Среди атак на информационные технологии часто выделяют » маскарад » и «взлом системы», которые могут быть результатом реализации разнообразных угроз (или комплекса угроз).

В этой связи важно определить характеристику человека, который может реализовать угрозы безопасности информации в информационных технологиях.

Для определения потенциального нарушителя следует определить:

1. Предполагаемая категория лиц. По отношению к информационной технологии нарушители могут быть внутренними (из числа персонала информационной технологии) или внешними (посторонние лица).

Внутренними нарушителями могут быть лица из следующих категорий персонала:

Доступ к ресурсам информационной технологии других посторонних лиц, не принадлежащих к указанным категориям, может быть ограничен организационно-режимными мерами. Однако следует также учитывать следующие категории посторонних лиц:

2. Мотивы действий нарушителей. Можно выделить три основных мотива нарушений:

| Безответственность | Пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные со злым умыслом, которые, однако, могут привести к достаточно серьезным последствиям. В большинстве случаев такие действия являются следствием некомпетентности или небрежности |

| Самоутверждение | Специалист ИТ или пользователь хочет самоутвердиться в своих глазах или в глазах коллег, выполнив какие-либо действия, связанные с функционированием информационной технологии, доказывая свою высокую компетентность |

| Корыстный интерес | В этом случае пользователь будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой информации в ИТ. Даже если информационная технология имеет средства, делающие такое проникновение чрезвычайно сложным, полностью защитить ее от проникновения нарушителя практически невозможно |

3. Квалификация нарушителей и их уровень технической оснащенности. По уровню квалификации всех нарушителей можно классифицировать по четырем классификационным признакам:

Определение конкретных значений характеристик потенциальных нарушителей в значительной степени субъективно. Поэтому все выше указанные характеристики рассматриваются в комплексе с учетом тщательной проверки каждой.