Брандмауэр макбук что это

Настройка брандмауэров в OC Apple macOS 10

Под капотом графической оболочки этого упрощённого брандмауэра в ОС Apple macOS скрывается демон socketfilterfw, известный также как «Application Firewall» или «Socket Firewall».

Как в macOS включать pf автоматически во время загрузки ОС?

После внедрения System Integrity Protection (SIP) в OS X El Capitan (10.11) важные для системы каталоги и файлы пользователю доступны только в режиме чтения, поэтому файл демона /System/Library/LaunchDaemons/com.apple.pfctl.plist отредактировать без отключения SIP возможным не представляется. Однако, отключать защиту целостности системы для модифицирования системных файлов затея, сама по себе, не очень правильная. Поэтому мы не будем рассматривать такой метод.

Мне известно два способа заставить pf загружаться по умолчанию при старте системы – запускать pf скриптом из собственного домена или запускать в режиме обработки rc.server

Запуск pf в качестве демона

Суть этого способа заключается в том, чтобы создать собственного демона, который будет запускать pf напрямую, либо через скрипт:

В примере будем использовать скрипт, который будет включать pf и загружать кастомную конфигурацию:

Разрешим выполнение скрипта:

Создадим файл кастомной конфигурации pf:

Настроим правила файрвола под свои нужды:

Обратите внимание на то, что в нашем примере таблица «Temp» пустая. Она необходима для динамического управления правилами, без перезапуска PF.

Проверим конфигурацию на наличие ошибок:

Если ошибок нет, загрузим службу в систему:

Проверим состояние pf:

Если по какой-то причине нет желания связываться с запуском скрипта из демона и хочется запускать PF напрямую, например, без правил Apple, то можно изменить контент XML таким образом, чтобы запускался не скрипт, а pfctl с указанным конфигом.

В этом случае какие-либо параметры из /etc/pf.conf загружены не будут.

Запуск pf в режиме обработки rc.server

Ситуация в этом случае аналогичная, после запуска macOS выполняется скрипт, который запускает pfctl с указанной конфигурацией.

Скрипт можно запустить вручную командой вида:

Таким образом каждый раз при загрузке macOS файрвол pf будет загружаться в систему с настроенными правилами автоматически.

Базовые примеры работы с pfctl

Далее небольшая шпаргалка с примерами использования разных ключей pfctl, которые могут пригодится в работе.

Перезапуск pf с указанной конфигурацией:

Просмотр всех подключенных правил:

Просмотр системных подключенных правил для работы Bonjour:

Добавить 10.185.62.15 в таблицу Temp:

Просмотреть адреса в таблице Temp:

Удалить 10.175.62.15 из таблицы Temp:

Удалить все записи в таблице Temp:

Просмотр статистики по всем таблицам:

Просмотр активных соединений:

Для тех, кто не хочет использовать окно терминала, но хочет испробовать pf, можно взять на вооружение приложение Murus. Murus Lite бесплатен для некоммерческого использования.

Демон адаптивного брандмауэра

В /etc/pf.anchors/com.apple подключится адаптивный файрвол

Демон адаптивного файрвола afctl необходим для автоматических блокировок хостов с подозрительной активностью: неправильные запросы, большое число неудачных попыток входа и тому подобное. Блокировки по умолчанию на 15 минут. Полезно использовать при публикации macOS напрямую в интернет. В локальной сети в нём нет особого смысла, только если для экспериментов.

Так как демон afctl располагается в нестандартном месте, добавим его путь для быстрого вызова в профиль

Посмотреть временный чёрный список можно двумя способами:

Через afctl, получим просто список

Или прочитать файл /var/db/af/blacklist

В файле дополнительно содержится информация о времени удаления из чёрного списка в формате Unix timestamp — количество секунд от 01.01.1970 00:00 UTC. Для преобразования Unix timestamp в понятный для человека формат:

При необходимости, хосты можно блокировать вручную и на больший срок, например, на 90 минут:

Командное управление socketfilterfw

Управлять фаерволом удобнее с графического интерфейса, но можно и с терминала. Для удобства можно аналогичным образом можно добавить путь в

/.zprofile или /etc/zprofile

Рассмотрим доступные ключи.

Включить или выключить:

Запретить или запретить все входящие соединения:

Разрешить или запретить встроенным приложениям взаимодействовать с сетью:

Разрешить или запретить подписанным приложениям взаимодействовать с сетью:

Разрешить или запретить ICMP:

Включить или отключить логирование:

Уровень детализации лога:

Добавить приложение в фаервол, по умолчанию трафик разрешается:

Заблокировать входящий трафик приложения:

Разрешить входящий трафик приложения:

Удалить приложение из фаервола:

Сосуществование socketfilterfw и pf

Разумеется, лучшей практикой является комбинирование двух решений: Packet Filter и socketfilterfw.

Все входящие соединения сперва обрабатываются pf, затем socketfilterfw.

Если требуется создать правило для организации NFS сервера, добавим правило в socketfilterfw:

Затем добавим в правило в pf и перезапустим его:

Таким образом мы не просто откроем TCP и UDP порты в системе, но и ограничим приложения, которые могут принимать соединения.

Диагностика и отладка

В решении проблем, которые могут возникнуть при работе с брандмауэрами, можно воспользоваться их логированием.

Для настройки логирования pf в файле правил /etc/pf.anchors/FilterRules добавим правила логирования, которые должны находится над разрешающими правилами.

Читаем интерфейс с помощью tcpdump:

Лог с интерфейса можно просматривать и другими средствами, например wireshark.

После завершения диагностики, можно удалить интерфейс (либо он будет удалён при последующей перезагрузке ОС):

Сведения о брандмауэре для приложений

В состав ОС OS X входит брандмауэр для приложений, с помощью которого можно контролировать подключения к вашему компьютеру с других компьютеров в сети.

С помощью брандмауэра для приложений в OS X 10.5.1 и более поздних версий можно управлять подключениями на уровне приложений (а не портов). Это повышает эффективность защиты с помощью брандмауэра, а также помогает закрыть нежелательным приложениям доступ к сети через порты, которые используют разрешенные приложения.

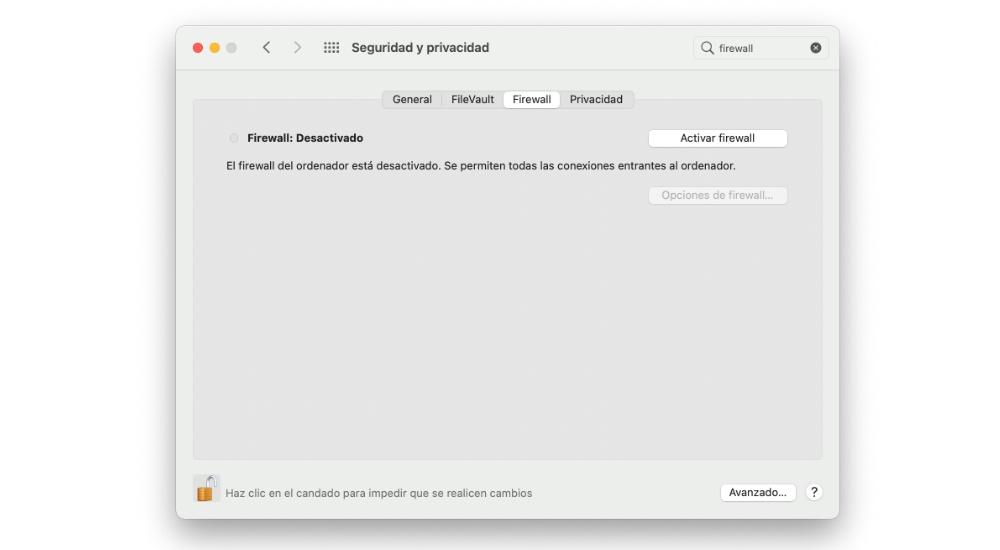

Настройка брандмауэра для приложений в OS X 10.6 и более поздних версий

Чтобы включить брандмауэр для приложений, выполните приведенные ниже действия.

Настройка брандмауэра для приложений в Mac OS X 10.5

Убедитесь, что Mac OS X обновлена до версии 10.5.1 или более поздней. Затем выполните приведенные ниже действия, чтобы включить брандмауэр для приложений.

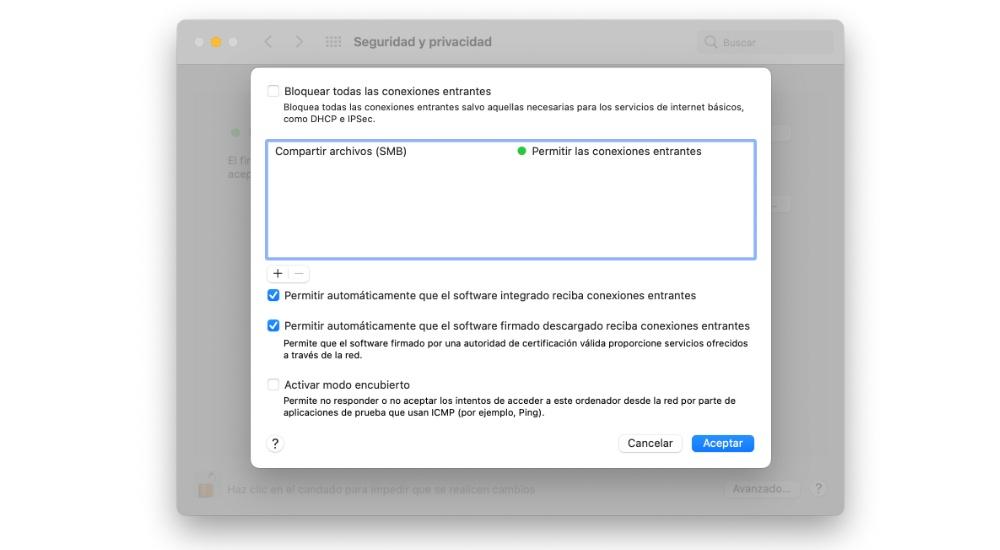

Дополнительные параметры

Блокировать все входящие подключения

Выбрав параметр «Блокировать все входящие подключения», вы заблокируете прием входящих подключений всеми службами общего доступа, такими как «Общий доступ к файлам» и «Общий экран». Системные службы по-прежнему смогут принимать следующие входящие подключения:

Чтобы использовать службы общего доступа, отключите параметр «Блокировать все входящие подключения».

Разрешения для отдельных приложений

Чтобы разрешить определенному приложению принимать входящие подключения, добавьте его в меню «Параметры брандмауэра».

Вы также можете запретить прием входящих подключений для любого приложения из этого списка, нажав кнопку удаления приложения (–).

Автоматически разрешать подписанному ПО входящие подключения

Приложения, подписанные надежным центром сертификации, автоматически добавляются в список разрешенных, не требуя подтверждения от пользователя. Приложения, входящие в состав OS X, подписаны компанией Apple. Они могут принимать входящие подключения, если этот параметр включен. Например, приложению iTunes по умолчанию разрешено принимать входящие подключения через брандмауэр, поскольку оно уже подписано компанией Apple.

При запуске приложения, у которого нет цифровой подписи и которое не включено в список брандмауэра, открывается диалоговое окно, где для него можно разрешить или запретить подключения. Если нажать кнопку «Разрешить», OS X подпишет приложение и автоматически добавит его в список брандмауэра. Если нажать кнопку «Отказать», OS X добавит это приложение в список, но будет отклонять для него входящие подключения.

Чтобы заблокировать входящие подключения для приложения с цифровой подписью, необходимо добавить его в список, а затем настроить для него блокировку.

Некоторые приложения, в которых не используется цифровая подпись для кода, при запуске выполняют самопроверку. Если брандмауэр распознает такое приложение, он его не подписывает. Вместо этого при каждом последующем запуске приложения будет отображаться диалоговое окно с запросом на разрешение или отклонение входящих подключений. Эта проблема устраняется путем обновления приложения до версии, подписанной разработчиком.

Включение невидимого режима

Если включить невидимый режим, компьютер не будет отвечать на проверочные запросы. Но он по-прежнему будет отвечать на запросы от авторизованных приложений. Неожиданные запросы, например ICMP (ping), игнорируются.

Ограничения брандмауэра

Брандмауэр для приложений работает с самыми распространенными в приложениях интернет-протоколами — TCP и UDP. Настройки брандмауэра не влияют на подключения AppleTalk. В брандмауэре можно настроить блокировку входящих ICMP-запросов (ping), включив в дополнительных параметрах невидимый режим. Предыдущая технология ipfw по-прежнему доступна из командной строки (в приложении «Терминал»), а правила ipfw имеют более высокий приоритет по сравнению с правилами брандмауэра для приложений. Все входящие пакеты, заблокированные ipfw, не обрабатываются брандмауэром для приложений.

Полная защита Mac: четыре заповеди «параноика»

Несмотря на то, что Mac, как известно, наиболее надежно защищен от вирусов и троянов, это еще не гарантирует его полной сохранности. Злоумышленники могут похитить ваши пароли, получить доступ к переписке или попросту выкрасть компьютер, чтобы завладеть вашими данными. Если вы максимально внимательно относитесь к безопасности своей информации, мы думаем, что вы найдете в этом материале несколько весьма полезных советов.

Включите Брандмауэр

Брандмауэр в OS X — это сетевой фильтр, который позволяет контролировать то, какие программы и службы принимают входящие соединения. В то время как традиционные брандмауэры фильтруют потоки на основании порта (независимо от того, какое ПО использует порт), брандмауэр OS X может работать с каждым приложением или службой, предоставляя вам больше гибкости.

Использование брандмауэра настоятельно рекомендуется, если вы пользуетесь публичными сетями Wi-Fi в кафе, метро или гостиницах. В домашней сети защита уже включена в роутере, хотя дополнительная безопасность благодаря брандмауэру OS X не будет лишней.

Включите FileVault

FileVault — это система шифрования, которая защищает все файлы на вашем жестком диске, включая системные файлы OS X, приложения, кэши и другие временные файлы. Многие из этих файлов содержат личную или конфиденциальную информацию и поэтому требуют защиты.

Полное шифрование жестких дисков является чрезвычайно важным для предотвращения похищения информации с краденного Mac. После разблокировки жесткого диска файлы можно прочитать, но чтобы получить к ним доступ, необходимо зайти в авторизованный аккаунт. Это не позволит злоумышленникам получить доступ к вашим личным данным, даже если они отключат накопитель и подключат к какой-нибудь другой машине.

Управление паролями

Если вы регулярно пользуетесь множеством онлайн-сервисов, вы наверняка знаете, что пароли для каждого сайта должны быть разными. Часто люди хранят все свои пароли в приложениях вроде Заметок или даже Pages, что, конечно же, чрезвычайно небезопасно. В OS X у вас имеется мощное альтернативное решение под названием «Связка ключей», которым мы и советуем воспользоваться.

Блокировка и определение местоположения

В заключение поделимся парой советов, которые помогут защитить данные на вашем Mac, если вам необходимо надолго оставлять его без присмотра или пользоваться им удаленно. Первую из этих опций вы можете настроить во вкладке «Основные» раздела настроек «Безопасность и защита». Здесь в разделе «Запрашивать пароль» необходимо выбрать «Сразу» или «Через 5 секунд». Теперь каждый раз, когда ваш компьютер переходит в спящий режим, для его разблокировки всегда будет необходимо вводить пароль.

Надеемся, наши советы помогут вам уберечь данные на своем Mac и не позволить им попасть в руки злоумышленников. Но в то же время собственная внимательность и осторожность — самые верные друзья, которые обеспечат вам самую надежную защиту.

Брандмауэр на компьютерах Mac Для чего он нужен?

Что вы должны знать об этой системе

Родная система защиты

От чего ты можешь защитить себя

Как мы уже отмечали ранее, в Интернете можно найти множество угроз. Брандмауэр в значительной степени отвечает за предотвращение проникновения пакетов данных, вредных для устройства. Наиболее распространенным является, например, простая загрузка в macOS. Если они созданы с веб-страниц, которым не доверяют, это могут быть абсолютно ложные программы, которые пытаются замаскировать вредоносные программы или программы-вымогатели, которые стремятся захватить ваш компьютер.

Благодаря этой системе брандмауэра система может точно знать, что загружается. Обнаружив угрозу, он заблокирует ее и оставит в карантине, ожидая вашего решения вручную. В дополнение к этим загрузкам, он также применяется индивидуально к каждому из приложений, поскольку мы ранее отмечали, что они требуют загрузки из Интернета. Сама установка приложения может быть заблокирована этой системой, если обнаружено, что оно каким-либо образом заражено. К этому также добавляется факт доступа к веб-страницам, которые не находятся в защищенной базе данных. Последнее важно, поскольку их всегда нужно обновлять, чтобы обеспечить наилучшую защиту.

Заменяет ли он другой антивирус?

Это делает брандмауэр macOS одним из лучших антивирусов, которые можно найти для самого Mac. Разрабатываемый самой Apple, он, конечно же, позволяет идеально интегрироваться с операционной системой. Это делает его лучшим вариантом для возможности блокировать все входящие соединения, имея для этого необходимые разрешения. В заключение, межсетевой экран может отлично заменить традиционный антивирус.

Настройки брандмауэра в macOS

Чтобы добиться максимальной защиты и избежать проблем с этой интегрированной программой, важно знать, как ее правильно настроить. Ниже мы подробно описываем все, что вам нужно знать о конфигурациях, которые могут быть выполнены в параметрах собственного брандмауэра.

Отключение возможно

В случае возникновения каких-либо проблем с системой защиты брандмауэра, ее всегда можно отключить. Это правда, что при выполнении этой операции необходимо соблюдать осторожность, поскольку Mac будет полностью незащищен. Вы удалите их, и любой файл можно будет скачать и установить. Если вы обычно посещаете полностью безопасные страницы или загружаете файлы или документы, не заслуживающие полного доверия, настоятельно рекомендуется отключить его. Также существует случай, когда у вас недостаточно знаний, чтобы понять, представляет ли что-то угрозу для Mac или нет.

Добавить исключения

Другие важные опции

Распространенные проблемы с брандмауэром на Mac

Можно сделать вывод, что брандмауэр macOS, несомненно, очень полезен, если он всегда включен. Но правда в том, что иногда это может вызвать у пользователя разные проблемы, которые вынуждают его деактивировать. Мы подробно объясним их вам ниже.

Невозможно установить приложения

Как мы уже отмечали ранее, установка, выполняемая на Mac, должна проходить через прошивку. Есть некоторые приложения, которые никогда не будут установлены, потому что они ошибочно интерпретируются как небезопасные. Но не потому, что они собираются сделать что-то вредное для вашего компьютера, а потому, что он не имеет соответствующих стандартов. Под этим мы подразумеваем, что разработчики не подписывают некоторые программы, особенно если они не являются официальными программами, за которыми стоит компания.

Проблемы с Интернетом

Прошивка контролирует все входные подключения к Mac, то есть все подключения к Интернету. Есть некоторые приложения, которые используют эту интернет-систему, чтобы иметь возможность постоянно подключаться к сети, чтобы иметь возможность постоянно обмениваться данными. Эти соединения могут быть прерваны из-за самой прошивки, что приведет к их неправильной работе. Именно поэтому это одна из самых распространенных проблем, которые могут возникнуть с самой прошивкой.

Браузеры, несомненно, являются главными воротами в Интернет. Если вы хотите получить доступ к ненадежным веб-сайтам, микропрограмма заблокирует любой доступ. Это серьезная проблема, поскольку иногда некоторые доверенные страницы обнаруживаются как настоящие угрозы. Это может происходить особенно с официальными правительственными веб-сайтами, которые распознаются как подлинные угрозы. Вот почему вы всегда должны быть осторожны в этом отношении, и если у вас возникла эта проблема, немедленно отключите защиту. Это также может происходить с программами дистанционного управления, в которых входные и выходные соединения используются одновременно. Иногда они обнаруживаются как угрозы и блокируются, предотвращая их использование. Вот почему никакая программа защиты не идеальна на 100%, всегда приходится прибегать к логике.

Как управлять брандмауэром на Mac?

Что такое брандмауэр?

Брандмауэр — это система сетевой безопасности, которая отслеживает все входящие и исходящие сетевые действия. Он действует как слой защиты между вашим компьютером и Интернетом, блокируя угрозы. Компьютеры с Windows 10 и macOS имеют встроенный брандмауэр для защиты компьютера от уязвимостей. Как правило, вам необходимо включить брандмауэр для отслеживания входящих действий в Интернете, таких как загрузка и блокировка неавторизованного доступа к приложениям.

Связанный: Как управлять брандмауэром в Windows 10?

Почему вам может потребоваться отключить на Mac?

Брандмауэр на вашем Mac может блокировать реальные входящие соединения, что приводит к ошибкам доступа. Каждый раз, когда вы устанавливаете сторонние приложения, Mac будет предлагать вам подтвердить безопасный доступ. Если вы заблокировали доступ, не понимая, то приложение будет добавлено в черный список вашего брандмауэра. Вы не сможете больше подключаться к Интернету с помощью этого приложения, если не удалите приложение из черного списка. Или включите приложение, разрешив доступ.

Как отключить брандмауэр в macOS?

По умолчанию на вашем Mac включен брандмауэр. Следуйте приведенным ниже инструкциям, чтобы отключить и управлять настройками брандмауэра на вашем Mac.

Нажмите на меню Apple в верхнем левом углу вашего Mac и перейдите в раздел «Системные настройки…».

Меню системных настроек Mac

Найдите и щелкните значок «Безопасность и конфиденциальность».

Доступ к настройкам безопасности и конфиденциальности на Mac

Щелкните вкладку «Брандмауэр» и нажмите кнопку с замком, как показано на рисунке ниже.

Разблокировать настройки в Mac

Введите пароль администратора и разблокируйте настройки для редактирования. Когда замок отображается как открытый, нажмите кнопку «Выключить брандмауэр» и отключите защиту брандмауэра на вашем Mac. Есть дополнительные параметры, доступные под кнопками «Дополнительно…» и «Параметры брандмауэра…».

Отключите брандмауэр на Mac

Расширенные настройки

Нажмите кнопку «Дополнительно…», чтобы увидеть следующие параметры:

Расширенные настройки брандмауэра на Mac

Вы увидите следующие дополнительные расширенные параметры, когда к вашему Mac подключено соответствующее оборудование:

Дополнительные опции

Если вы не хотите отключать брандмауэр, но хотите контролировать соединение, нажмите кнопку «Параметры брандмауэра…».

Дополнительные параметры брандмауэра на Mac

Разрешить или заблокировать приложения в настройках брандмауэра